Classement des meilleurs systèmes de contrôle et de gestion d'accès (ACS) pour 2022

Avec l'élargissement de l'éventail des menaces potentielles, une grande attention est accordée à la garantie et au maintien de la sécurité dans les installations - des établissements d'enseignement ou des bureaux aux grands centres d'affaires ou entreprises. En plus des agents de sécurité habituels à plein temps qui remplissent ces fonctions, des moyens et des systèmes techniques sont activement utilisés, ce qui améliore considérablement les capacités du service de sécurité.

Aujourd'hui, le marché propose un large choix d'appareils de ce type, de production russe et étrangère. Les forums Security Technologies qui se tenaient régulièrement avant la pandémie de coronavirus ont réuni des représentants de dizaines de marques occidentales et de centaines de fabricants nationaux sur un même site. Parmi la variété de produits, choisir l'appareil optimal est assez difficile. Les notes présentées dans la revue vous aideront à naviguer parmi la gamme de modèles.

Article recommandé sur Les meilleurs systèmes de contrôle d'accès biométrique.

Contenu

- 1 Qu'est-ce que c'est et pourquoi avez-vous besoin

- 2 Principe d'opération

- 3 Domaines d'utilisation

- 4 Sortes

- 5 Composants ACS

- 6 Critères de choix

- 7 Où pourrais-je acheter

- 8 Les meilleurs systèmes de contrôle et de gestion d'accès

- 9 Conseils expérimentés - comment installer un système de contrôle d'accès

Qu'est-ce que c'est et pourquoi avez-vous besoin

Système de contrôle et de gestion d'accès (ACS) - un ensemble de dispositifs techniques compatibles et de matériel et de logiciels pour assurer l'accès à l'installation.

Il est destiné à limiter et à fixer l'entrée (sortie) à travers les sections équipées du passage avec le contrôle opérationnel des employés, ainsi que le temps de leur séjour dans la zone réglementée.

Il fait partie intégrante du système de sécurité global.

Fonctions principales

- Autorisation - les identifiants sont attribués, les caractéristiques biométriques sont déterminées ; leur enregistrement avec la tâche des intervalles de temps et le niveau d'accès (quand, où, qui est autorisé).

- Identification - identification par identificateurs ou signes de lecture.

- Autorisation – vérification du respect des autorisations spécifiées.

- Authentification - détermination de la fiabilité par des caractéristiques d'identification.

- Mise en œuvre - autorisation ou interdiction basée sur les résultats de l'analyse.

- Enregistrement - actions de fixation.

- Réaction - mesures en cas de tentative d'accès non autorisé : signaux d'avertissement et d'alarme, blocage de la zone, etc.

Tâches

- Réglage ou désarmement conformément aux réglementations établies, dans les situations d'urgence - enregistrement et stockage des informations.

- Contrôle en ligne à distance.

- Contrôle d'accès conformément à l'autorité officielle.

- Identification et contrôle du mouvement des employés dans l'établissement, empêchant la réentrée en utilisant les mêmes identifiants.

- Comptabilisation des heures de travail. Fixation de l'heure et de la date d'arrivée d'un employé à un endroit précis avec un enregistrement de la durée de son séjour là-bas.

- Intégration avec d'autres éléments de sécurité - sécurité, incendie, vidéosurveillance.

Principe d'opération

Basé sur la comparaison de diverses caractéristiques d'identification d'une personne ou d'un véhicule avec les paramètres de la mémoire ACS. Tout le monde a un identifiant personnel - un code ou un mot de passe. La biométrie peut également être utilisée - image du visage, empreintes digitales, géométrie de la main, dynamique de la signature.

Des dispositifs de saisie de données ou de lecture d'informations sont installés près de l'entrée de la zone fermée. Ensuite, le matériel est transféré aux contrôleurs d'accès pour analyse et réaction appropriée - ouvrir ou bloquer la porte, activer l'alarme ou enregistrer la présence de l'employé.

Domaines d'utilisation

Emplacements d'installation ACS :

- gouvernement;

- banques et institutions financières;

- centres d'affaires;

- entreprises, entrepôts, territoires fermés ;

- les établissements d'enseignement;

- équipements culturels et sportifs ;

- hôtels;

- immeubles résidentiels, appartements;

- places de parking.

Sortes

Par type de gestion

- Autonome - passage sans contrôle opérateur et rapport à la console centrale.

- Centralisé – l'accès est autorisé par la console centrale.

- Universel - la possibilité de passer en fonctionnement autonome en cas de dysfonctionnement d'un équipement réseau, d'une rupture de communication, d'une panne de la console centrale.

Par nombre de points de contrôle

- Petite capacité - jusqu'à 64.

- Capacité moyenne - jusqu'à 256.

- Grande capacité - plus de 256.

Par classe de fonctionnalité

1. Le premier est une fonctionnalité limitée.

Systèmes autonomes avec l'ensemble de fonctions le plus simple pour les petits objets sans qu'il soit nécessaire de combiner les objets contrôlés en un seul complexe avec contrôle centralisé. L'ensemble complet comprend un élément exécutif, le lecteur et le contrôleur. Un exemple est les serrures budgétaires avec des lecteurs de porte-clés électroniques ou des composeurs de code intégrés. Il est possible de connecter des boutons de sortie, des interrupteurs à lames d'ouverture, des capteurs IR.

2. La seconde concerne les fonctionnalités avancées.

Complexes peu coûteux basés sur plusieurs contrôleurs avec une augmentation de la quantité d'informations traitées et du nombre d'utilisateurs, ainsi que l'utilisation obligatoire d'un ordinateur pour programmer tous les contrôleurs, collecter et analyser des informations, compiler des rapports et des résumés et surveiller efficacement la situation à l'établissement.

3. Le troisième est celui des systèmes multifonctionnels.

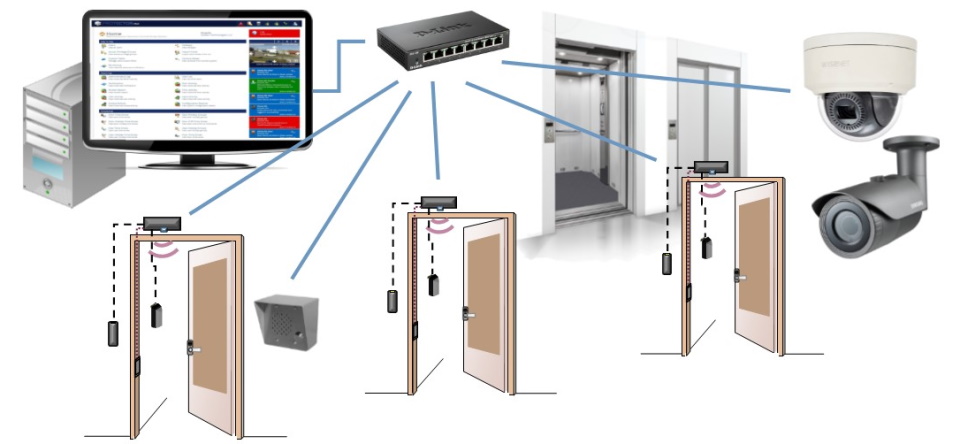

Les meilleurs complexes de réseaux à plusieurs niveaux pour un grand nombre d'utilisateurs avec des contrôleurs connectés en réseaux locaux, proposés par les meilleurs fabricants. Ils sont utilisés lorsqu'il est nécessaire de contrôler le temps de passage à l'aide d'identifiants électroniques complexes.

Selon le degré de protection contre les accès non autorisés

- Normal.

- Élevé.

- Haute.

Composants ACS

Dispositifs de blocage

Structures techniques pour une barrière physique contre l'entrée non autorisée dans l'installation.

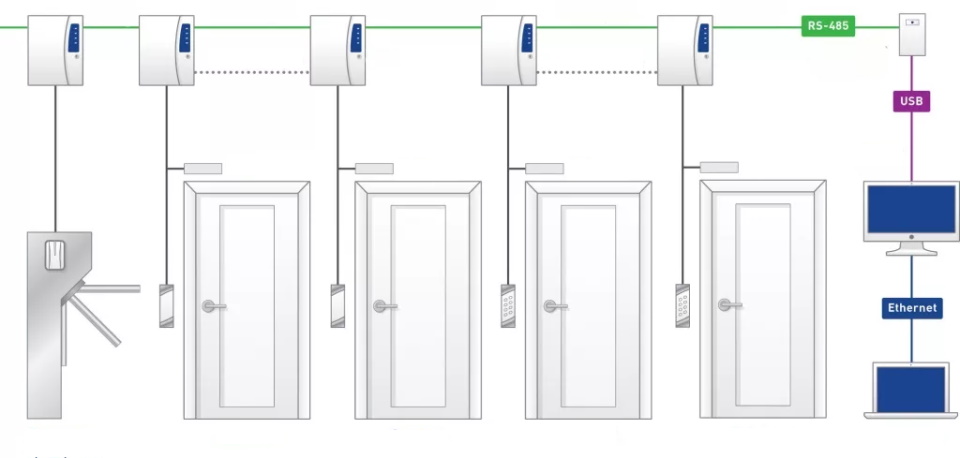

une.Tourniquets - pour organiser l'identification de toute personne entrant dans l'installation. Structurellement, il y a :

- taille;

- pleine hauteur.

2. Portes - pour le passage vers une pièce ou un territoire. Equipé d'actionneurs :

- verrous électromagnétiques - se déclenchant lorsque l'alimentation est appliquée ou supprimée ;

- serrures électromécaniques - l'action de l'impulsion d'ouverture avant d'ouvrir et de fermer la porte;

- serrures électromagnétiques - ouverture lorsque l'alimentation est coupée;

- mécanismes d'entraînement.

3. Cabines Sluice - pour le blocage avec confirmation supplémentaire de l'identité.

4. Gate - pour le passage des véhicules standard.

5. Barrières - pour le passage de l'ensemble des véhicules.

6. Bollards - structures montantes pour bloquer l'entrée.

Identifiants

Dispositifs de stockage de données qui déterminent les droits d'accès du propriétaire. Ils diffèrent dans l'utilisation de la technologie d'enregistrement. Modes d'accès :

- identification par radiofréquence (RFID) - porte-clés ou carte en plastique ;

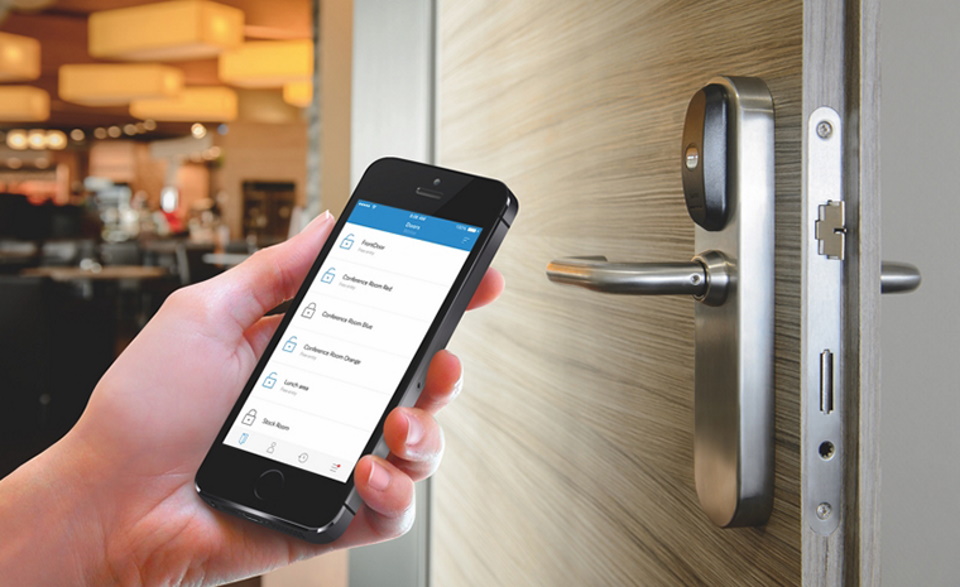

- identification virtuelle - génération de code aléatoire par une application spéciale dans un smartphone;

- par numéro de téléphone mobile ;

- mot de passe - saisir un code PIN sur le panneau;

- identification biométrique - par des caractéristiques humaines uniques.

Lecteurs

Récepteurs de code d'identification pour traduction dans le bloc de décision. Travailler avec certains identifiants, la lecture est effectuée :

- pour les cartes magnétiques - à partir d'une bande;

- pour les touches Touch Memory - au contact ;

- pour les cartes à puce - à partir de la puce intégrée ;

- GSM - par numéro de téléphone ;

- biométrie - selon les caractéristiques individuelles d'une personne, converties en une séquence numérique;

- Code PIN - un ensemble de certaines combinaisons;

- sans contact - en utilisant l'interaction RFID par radiofréquence.

Contrôleurs

Une unité électronique pour analyser les données reçues et générer une commande pour l'action des actionneurs. Selon le mode de gestion, il existe des variétés:

- autonome - travailler de manière indépendante et ne pas être inclus dans un seul système ;

- réseau - fonctionnent en conjonction avec les mêmes modèles sous un seul contrôle.

Logiciel

Fournit le développement d'algorithmes de contrôle pour tous les composants ACS. Installé sur un ordinateur ou un serveur distinct de la console centrale, selon la capacité du forfait.

Équipement auxiliaire

Si nécessaire, un système de sécurité avec vidéosurveillance, alarmes incendie, capteurs d'ouverture de porte, ascenseurs, alcootests, alimentations sans interruption, etc. sont également connectés.

Critères de choix

Chaque système est conçu en tenant compte des facteurs suivants :

- Tâches assignées à ACS - les futurs paramètres sont affectés par leur nombre et leurs fonctionnalités.

- Le besoin de fonctions supplémentaires et d'interfaçage avec d'autres moyens - la connexion de caméras de vidéosurveillance, de capteurs biométriques, de tourniquets, de lecteurs, d'identifiants.

- Type de système de contrôle d'accès en fonction de la taille de l'objet - dans un petit magasin, un équipement autonome suffit, et lors de la desserte d'un centre d'affaires ou d'une entreprise, il est nécessaire de déployer un complexe de réseau à plusieurs niveaux.

Les experts conseillent - ce qu'il faut rechercher pour éviter les erreurs lors du choix:

- avant la mise en œuvre de l'ACS, examiner entièrement l'installation pour déterminer l'emplacement optimal des points de contrôle, où le passage sera libre sans créer de files d'attente ;

- clarifier l'intégration possible avec d'autres éléments de sécurité ;

- déterminer la conception des dispositifs pour assurer la sécurité contre les influences extérieures et climatiques ;

- calculer la minimisation de l'impact sur la stabilité de la communication dans l'ACS du rayonnement électromagnétique des câbles électriques passant à proximité immédiate ;

- vérifier les performances et la compatibilité du logiciel avec le nombre d'employés requis ;

- prévoir les situations de surchauffe du régulateur en cas de débit important ;

- installer une alimentation électrique de secours ;

- commander un lot de laissez-passer en fonction du système de contrôle d'accès installé, en tenant compte des éventuels dommages et pertes.

Où pourrais-je acheter

De nombreux fabricants étrangers et russes se livrent une concurrence féroce sur le marché. Diriger ceux qui offrent une gamme complète d'équipements pour l'installation d'ACS.

Les facteurs déterminants sont le prix et la qualité des logiciels et des contrôleurs.

Selon les requêtes de recherche Yandex, la liste des fabricants populaires comprend :

- Marques russes - PERСo, Parsec, RusGuard, IronLogic, Era of New Technologies, ProxWave;

- sociétés étrangères - Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

Sur la page de la boutique en ligne, vous pouvez commander en ligne de nouveaux articles et des modèles populaires. Description, spécifications, caractéristiques, photos, instructions de connexion y sont disponibles.

L'installation d'ACS est réalisée par des entreprises spécialisées capables de mettre en œuvre un cycle complet de la conception à la livraison de toute l'architecture de l'installation. Dans le même temps, des experts donneront des conseils et des recommandations utiles - quels sont les systèmes de contrôle d'accès, quels appareils de l'entreprise sont préférables de choisir, comment choisir, quel composant est préférable d'acheter, combien cela coûte.

Les meilleurs systèmes de contrôle et de gestion d'accès

La note des composants ACS de haute qualité est basée sur les avis sur les pages des fabricants. La popularité des modèles, selon les acheteurs, était déterminée par la fiabilité, la facilité d'installation et d'entretien, la durabilité, la fabrication et le prix.

La revue présente des classements parmi les meilleurs contrôleurs autonomes et de type réseau.

TOP 4 des meilleurs contrôleurs de contrôle d'accès autonomes

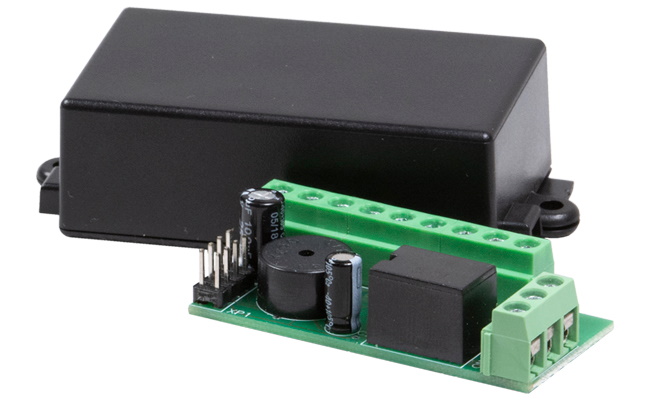

Boîte AT-K1000 UR

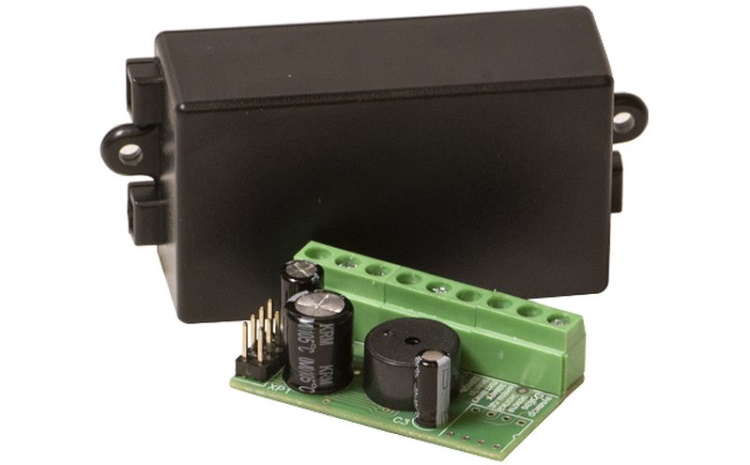

Marque - AccordTec (Russie).

Pays d'origine - Russie.

Un développement russe compact pour le contrôle d'entraînements électriques 12/24V et le contrôle d'accès en un point de passage vers des locaux industriels ou administratifs, des entrées de bâtiments. Peut être installé séparément ou à l'intérieur des actionneurs. Fabriqué sur une planche placée dans un boîtier en plastique compact. Indication informative installée et capteur de position de porte.

Avec le lecteur, iButton propose neuf modes de fonctionnement. Le mode défini est stocké dans la mémoire avec une transition automatique vers celui-ci lorsque l'alimentation est coupée puis rallumée. Avec des lecteurs de cartes de proximité prenant en charge les protocoles Wiegand, fournit quatre modes. Le kit comprend un cavalier pour la programmation de l'appareil.

Le prix moyen est de 960 roubles.

- prise en charge des interfaces iButton et Wiegand26 ;

- le type de serrure est choisi indépendamment;

- ouverture de la serrure jusqu'à 255 secondes ;

- prévention de l'inclusion incorrecte ;

- identification 1320 clés ;

- indication;

- petites tailles.

- clairement exprimés n'ont pas été identifiés.

Smartec ST-SC010

Marque - Smartec (Russie).

Pays d'origine - Russie.

Un modèle autonome de production domestique pour créer un système de contrôle d'accès indépendant sur des sites distants sans qu'il soit nécessaire d'organiser des canaux de communication supplémentaires avec la console centrale. Il est utilisé avec un lecteur externe. La sécurité est augmentée en montant l'appareil à l'intérieur de l'objet protégé. Il est programmé par une carte maîtresse ou une télécommande infrarouge. Vous pouvez supprimer / ajouter une carte ou un groupe entier, incl. en cas de perte. Les lecteurs avec Wiegand26/34 et clavier sont pris en charge.

Vendu au prix de 1365 roubles.

- identification jusqu'à 500 utilisateurs ;

- temps de fonctionnement du relais programmable ;

- travailler en mode impulsion ou gâchette ;

- la possibilité d'inscription de groupe;

- blocage d'accès ;

- avec la fonction de copier les clés pour les transférer vers un autre contrôleur ;

- alarme audio intégrée ;

- Indicateur LED.

- non-détecté.

Relais Alice K-1

Marque - "Alice" (Russie).

Pays d'origine - Russie.

Développement universel de fabrication russe pour le contrôle des actionneurs d'accès. Installé à la fois séparément et dans le château. Vous pouvez réorganiser la puce mémoire. Conçu pour 1216 touches. Il est généralement utilisé pour l'accès aux bureaux, aux locaux industriels ou aux entrepôts, ainsi qu'aux entrées des bâtiments résidentiels.

Peut être trouvé pour 580 roubles.

- compacité;

- sélection indépendante de la serrure;

- temps de commutation de l'entraînement électrique avec puissance jusqu'à 255 secondes ;

- indication sonore et lumineuse ;

- prévention de l'inclusion incorrecte ;

- bas prix.

- non-détecté.

Z-5R (mod. Relais Wiegand)

Marque - IronLogic (Russie).

Pays d'origine - Russie.

Modèle miniature avec sortie relais de puissance pour le contrôle de la serrure, du bouton d'ouverture, des lecteurs de carte ou des contacteurs, contrôle externe du buzzer ou du lecteur LED, capteur de position de la porte. Convient pour une installation dans le château ou séparément.

Modes de fonctionnement :

- Normal - l'utilisation de clés ordinaires ou bloquantes ;

- Blocage - utilisation de clés de blocage ;

- Relais - fonctionne lorsque la clé est dans la zone du lecteur, s'éteint en cas d'absence ;

- Accepter - entrer toutes les clés en mémoire et former une base de données ;

- Déclencheur - allumez / éteignez le verrou en touchant la clé.

La fourchette de prix est de 767 à 860 roubles.

- choix indépendant de la serrure ;

- installation et connexion simples ;

- programmation via un ordinateur;

- prévention de l'inclusion incorrecte ;

- compacité;

- excellent rapport qualité prix.

- non identifié.

Examen vidéo du contrôleur:

tableau de comparaison

| Boîte AT-K1000 UR | Smartec ST-SC010 | Relais Alice K-1 | Z-5R (mod. Relais Wiegand) | |

|---|---|---|---|---|

| Nombre de clés | 1320 | 500 | 1216 | 1364 |

| Interface avec le lecteur | iButton, Wiegand 26 | Wiegand 26, 34 | iButton™, Wiegand 26, 34, 37, 40, 42 | DallasTM (iButton), Wiegand 26, 34, 37, 40, 42 |

| Horaires d'ouverture | 0-255 | 1-99 | 1-255 | 0-220 |

| Tension d'alimentation, V | 12 | 12 | 10-14 | 9-24 |

| Courant de commutation, A | 4 | 2 | 4.5 | 3 |

| Dimensions, cm | 6.5x3.8x2.2 | 6.5x5.4x1.9 | 5.5x2.55x1.6 | 6.5x6.5x2.0 |

| Poids, grammes | 16 | 40 | 20 | 53 |

| Garantie, mois | 12 | 12 | 12 | 12 |

TOP 5 des meilleurs contrôleurs réseau ACS

PW-400 v.2

Marque - ProxWay (Russie).

Pays d'origine - Russie.

Un modèle universel pour contrôler et gérer les accès aux locaux industriels et résidentiels, en tenant compte des événements et du temps de passage. Il est utilisé comme élément du système général de contrôle d'accès d'un petit bureau ou d'un point de contrôle d'une grande entreprise.Permet d'organiser un passage vers un objet avec contrôle d'entrée/sortie ou vers deux objets différents, ainsi qu'une alarme antivol.

Capacité d'identifier jusqu'à 32 000 clés. La mémoire stocke jusqu'à 47 000 événements, 250 fuseaux horaires et horaires hebdomadaires. Il est produit sous la forme d'une carte sans boîtier pour équipement embarqué lorsqu'il fonctionne à basse température jusqu'à -40⁰С.

Le fabricant propose pour 13 700 roubles.

- grande mémoire non volatile ;

- deux ports Wiegand ;

- avec la fonction "anti-double" ;

- entrée de contact de porte ;

- entretien simple;

- horloge en temps réel.

- non-détecté.

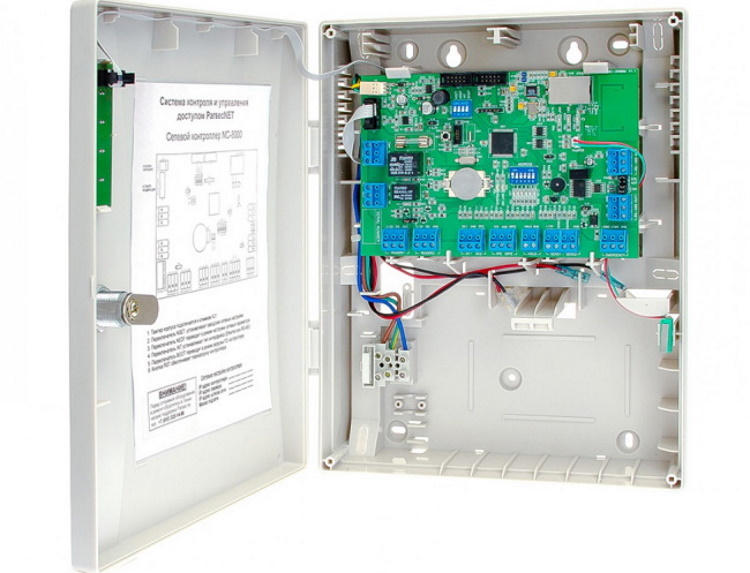

NC-8000

Marque - Parsec (Russie).

Pays d'origine - Russie.

Le modèle de base à utiliser dans ParsecNET lors de l'équipement d'un point d'accès et d'une signalisation de garde associée. Contrôle tout dispositif exécutif pour restreindre le passage (tourniquet, serrure) et le fonctionnement de l'alarme.

La base de données stocke des informations sur huit mille clés. La mémoire contient 16 000 événements, profils horaires (64) et jours fériés (32). Communication avec un ordinateur via des canaux Ethernet ou Rs-485.

Le fonctionnement de l'appareil, des serrures électriques et d'autres appareils est assuré par une source d'alimentation intégrée. Il est livré dans un boîtier en plastique durable avec un espace pour une batterie de secours.

En vente pour 22 250 roubles.

- grande quantité de mémoire;

- donner un signal en l'absence de mouvement dans l'installation en présence de personnes;

- fonction d'une porte ouverte jusqu'à la sortie de l'utilisateur avec les privilèges de « propriétaire » ;

- compter le nombre de personnes dans l'établissement;

- délivrance d'identifiants avec une limite de temps ;

- définir le nombre d'accès autorisés ;

- récupération en cas de panne de courant ;

- Planification;

- accès à deux cartes.

- explicitement absent.

Instruction vidéo pour connecter le NC-8000 à la ligne RS-485 :

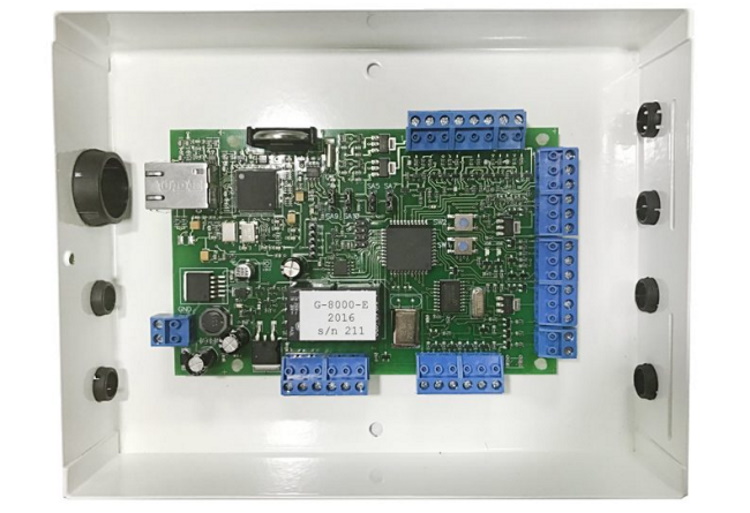

Porte-8000

Marque - Gate (Russie).

Pays d'origine - Russie.

Un modèle de base universel à utiliser comme élément principal du système Gate CUD lors du contrôle d'accès à des locaux industriels ou résidentiels, ainsi que pour la prise en compte de l'heure des événements et du passage au bureau. Il est utilisé lors de l'équipement de points d'accès - un double face ou deux simples. Un support est fourni pour tous les lecteurs courants avec le contrôle de divers actionneurs. Des entrées supplémentaires vous permettent de connecter des capteurs d'incendie et de sécurité.

La mémoire non volatile peut stocker 16 000 clés, 8 000 événements et 7 horaires. Le réglage primaire et la programmation sont effectués à l'aide d'un ordinateur ou de manière autonome avec la possibilité d'ajouter / supprimer des clés, de modifier le temps de fonctionnement du relais. Combinant en ligne via l'interface RS-422 (RS-485) en mode réseau jusqu'à 254 contrôleurs pour la connexion à un ordinateur de contrôle.

Le prix moyen est de 4 780 roubles.

- grande quantité de mémoire;

- prise en charge des lecteurs communs ;

- la possibilité d'un fonctionnement autonome ou en réseau ;

- amener jusqu'à 254 appareils dans le réseau ;

- contrôle 24 heures sur 24 de deux zones de sécurité ;

- en mode FreeLogic, contrôle par événements que le contrôleur corrige ;

- logiciel simple;

- prix acceptable.

- l'alimentation manque.

Bases de la porte :

Filet Z-5R

Marque - IronLogic (Russie).

Pays d'origine - Russie.

Modèle compact pour systèmes CUD autonomes ou en réseau, y compris dans un hôtel ou une entreprise.Commande des serrures avec entraînements électromécaniques et électromagnétiques. Le tourniquet nécessite deux de ces appareils ou un modèle étendu. La capacité d'identifier 2024 clés, se souvient de 2048 événements. Deux entrées pour lecteurs avec prise en charge du protocole Dallas TM. La distance maximale de la ligne de communication est de 1,2 km. Cinq modes - Free Pass, Normal, Block, Trigger et Accept. La programmation peut se faire via PC à l'aide d'un adaptateur

Vendu pour 2280 roubles.

- choix indépendant de la serrure ;

- mise en place simple ;

- connexion facile via RS-485 ;

- la possibilité de restaurer la base de données en mode Accept ;

- prévention d'une connexion incorrecte ;

- petites tailles;

- petit prix.

- non identifié.

Discussion vidéo des capacités du contrôleur X-5R Net :

ERA-2000 v2

Marque - "Era of New Technologies" (Russie).

Pays d'origine - Russie.

Modèle de réseau pour une installation dans des installations de taille moyenne, dans un hôtel ou un petit bureau comptant jusqu'à deux mille employés. L'appareil se connecte facilement via Ethernet au réseau local existant de l'installation. La mémoire stocke des informations sur 60 000 événements. Dessert deux points d'accès TouchMemory ou un Wiegand4-64. Gère divers dispositifs exécutifs - des serrures et tourniquets aux passerelles et barrières. Les clés électroniques peuvent être limitées par le nombre de places dans la zone, le nombre de pass, l'heure ou l'horaire.

Le boîtier en plastique contient deux cartes, dont l'une a une barre déportée avec des bornes pour les connexions pour simplifier l'installation et réduire le risque d'erreur humaine. Il est possible de réinitialiser les paramètres d'installation.

Le prix du fabricant est de 12 625 roubles.

- prise en charge de différents types de clés électroniques ;

- enregistrer jusqu'à 200 horaires de passage en mémoire ;

- disponibilité de logiciels propriétaires ;

- enregistrement de l'accès par une porte ouverte ;

- confirmation matérielle et logicielle du passage ;

- horloge en temps réel ;

- programmation hors ligne ;

- firmware avec changement à distance.

- non-détecté.

tableau de comparaison

| PW-400 v.2 | NC-8000 | Porte-8000 | Filet Z-5R | ERA-2000 v2 | |

|---|---|---|---|---|---|

| Nombre de clés électroniques | 32000 | 8000 | 8167/16334 | 2024 | 2000 |

| Nombre de lecteurs | 2 | 2 | 2 | 2 | 4 |

| Nombre d'entrées d'alarme | 8 | 0 | 4 | 0 | 2 |

| Capacité de mémoire d'événements | 47000 | 16000 | 8192 | 2048 | 60000 |

| Interface PC | USB, Ethernet 100 | Ethernet, RS-485 | ethernet | ethernet | Ethernet (IEEE802.3) |

| Tension d'alimentation, V | 12 | 12 | 11,4-15 | 9-18 | 12-24 |

| Dimensions, cm | 12.5x10.0x2.5 | 29.0x23.0x8.5 | 20.0x15.5x4.0 | 6.5x6.5x1.8 | 11.2x12.5x3.3 |

| Poids, grammes | 1000 | 1400 | 1050 | 80 | 200 |

| Cadre | Plastique | Plastique | Plastique | Plastique | Plastique |

| Garantie, mois | 12 | 12 | 12 | 12 | 60 |

| Emplacement pour batterie | Non | il y a | Non | Non | Non |

Conseils expérimentés - comment installer un système de contrôle d'accès

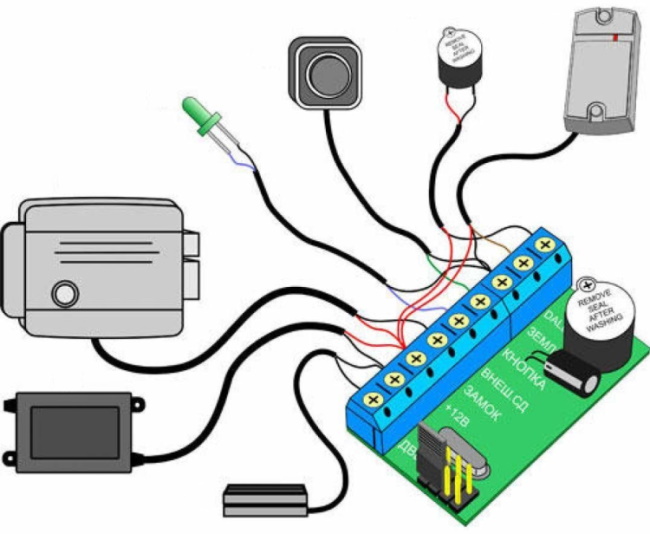

Pour assembler un système simple de vos propres mains, vous aurez besoin d'instructions étape par étape pour les actions et les composants:

- la serrure, selon la conception de la porte, est normalement ouverte ou fermée ;

- clé ou carte d'accès ;

- un lecteur adapté à une clé ou à une carte est la meilleure option Mifare pouvant fonctionner en mode sécurisé ;

- contrôleur de type autonome avec un ensemble minimum de fonctions ;

- bouton de sortie ;

- alimentation fournissant suffisamment de courant.

Les composants sont reliés par un câble dont le nombre de conducteurs est déterminé par le schéma d'installation. Habituellement, un câble de signal à six ou huit conducteurs est utilisé. Lors de l'installation d'une serrure sur une porte, une transition de porte est utilisée pour la protection mécanique. Le contrôleur et l'alimentation sont montés à l'intérieur sur le mur dans des endroits à faible trafic dans un cas particulier. Les bornes sont fixées selon les instructions de couleur.

Le programme est configuré après avoir connecté tous les éléments. Pour créer une base de données, vous devez placer la carte à côté du lecteur pendant que le buzzer retentit - les données seront automatiquement enregistrées et les signaux s'arrêteront. Activez les autres cartes de la même manière.

En conséquence, le système de contrôle d'accès installé devrait devenir une protection fiable pour l'installation.

Profitez des achats. Prenez soin de vous et de vos proches !

Articles populaires

-

Top classement des meilleurs et moins chers scooters jusqu'à 50cc en 2022

Vues : 131650 -

Classement des meilleurs matériaux d'insonorisation pour un appartement en 2022

Vues : 127690 -

Évaluation des analogues bon marché de médicaments coûteux contre la grippe et le rhume pour 2022

Vues : 124518 -

Les meilleures baskets homme en 2022

Vues : 124032 -

Les meilleures vitamines complexes en 2022

Vues : 121939 -

Top classement des meilleures montres connectées 2022 - rapport qualité-prix

Vues : 114979 -

La meilleure peinture pour cheveux gris - top note 2022

Vues : 113394 -

Classement des meilleures peintures bois pour travaux d'intérieur en 2022

Vues : 110318 -

Classement des meilleurs moulinets spinning en 2022

Vues : 105328 -

Classement des meilleures poupées sexuelles pour hommes pour 2022

Vues : 104365 -

Classement des meilleures caméras d'action de Chine en 2022

Vues : 102215 -

Les préparations de calcium les plus efficaces pour adultes et enfants en 2022

Vues : 102011