NFC での支払いは安全ですか?また、その設定方法は?

新しい携帯電話やタブレットを購入すると、ユーザーは通常、NFC をサポートするデバイスを受け取りますが、多くの場合、このテクノロジーが提供する利点に気付かないことさえあります。 NFC 決済が安全かどうか、非接触で購入できるように設定する方法を知っておくと便利です。

コンテンツ [Hide]

NFCとは?

これは、リーダーとスマート カードを 1 つのデバイスに組み合わせて、近距離で情報を転送するための技術です。後者はRFIDタイプのマークが付いたプラスチックカードで、オフィスの改札口を通り抜け、アクセスドアを開けます。首都の公共交通機関のチケットや非接触型決済の銀行カードはスマート カードです。

マイクロチップが取り付けられており、読み取り装置(オフィスの改札口または一部の機関の自動機械)に触れた瞬間に、数秒で情報を交換します。簡単に言えば、所有者に関するデータをセキュリティシステムに送信したり、特定の金額を引き出すことを可能にしたりします。

このマイクロチップはセキュア エレメントと呼ばれ、製造元によって電話に組み込まれるか、SD メディアまたは SIM カードに配置されます。 NFS ユニットは、その一部として、メーカーの工場に専用にインストールされ、コントローラー オプションの役割を果たします。簡単に言えば、彼はこのモジュールを管理しています。

NFC はどのように機能しますか?

ポケットにクレジットカードを数枚持ち歩くよりも、スマートフォンを取り付けて商品を支払う方がはるかに快適です。

NFC(近距離通信または短距離通信)の技術は、電磁タイプの2つのコイルの相互接続に基づいており、そのうちの1つはスマートフォンにあり、もう1つはマシンにあります。関係を開始するには、両方のデバイスが互いに 5 cm 以下の距離にある必要があります。

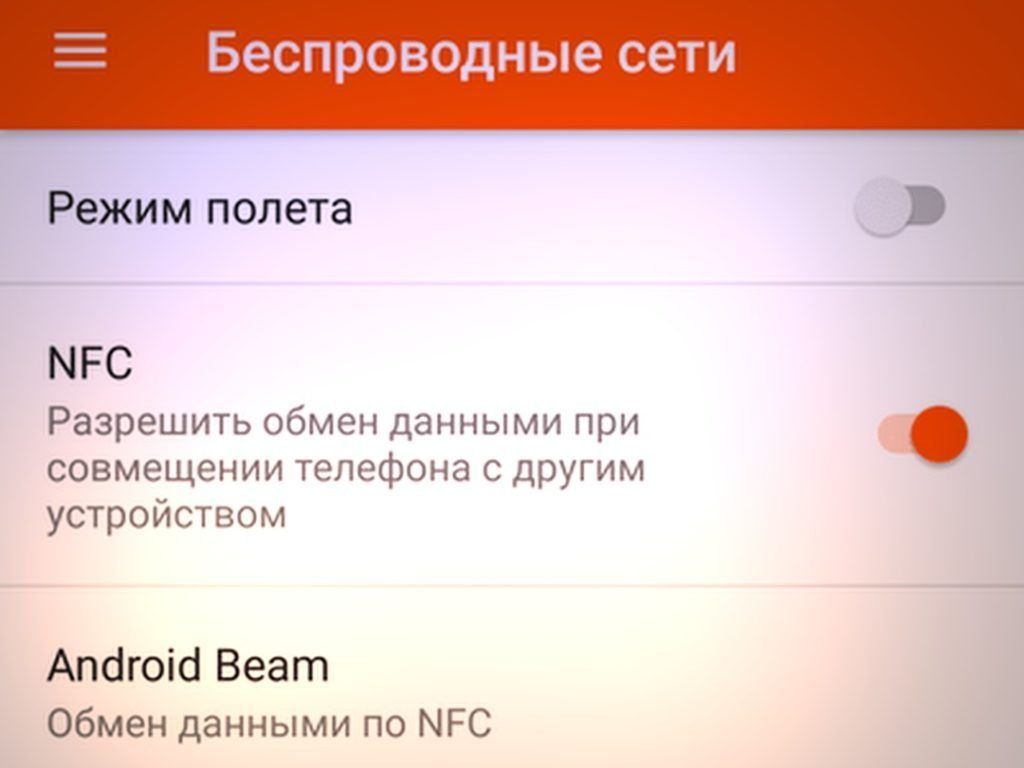

NFC を有効にする方法は?スマートフォンにモジュールがあるかどうかを調べる方法は?

すべてがとても簡単です。ユーザーの Android スマートフォンまたはタブレットに NFC モジュールが搭載されているかどうかを確認して有効にするには、ユーザーは [構成] - [ワイヤレス通信] - [NFC] に移動する必要があります。

ユーザーがメニューにこの値を持っていない場合、スマートフォンで NFC を使用できません。

方法 1. Android クレジット カード

ユーザーがいたるところに悪い習慣があり、自分のクレジットカードを常に忘れている場合、この状況では、ガジェットにNFCモジュールが装備されている場合、自分の電話を実際のクレジットカードにする機会が与えられます.これは次のように行われます。

- まず、ペイパス テクノロジーをサポートするクレジット カードが必要です。

- カードが作成されたユーザーバンクのプログラム(クライアント)をスマートフォンにインストールする必要があります。

- インストールされたプログラムを開き、NFC を担当するオプションを見つけて選択します。その後、クレジットカードを携帯電話またはタブレットの背面に置いて、それが考慮されるようにする必要があります。

- 読み取りに成功すると、SMS 経由で 4 つの数字からなるパスワードがユーザーに送信されます。このパスワードは保存する必要があります。この PIN は、ユーザーが電話またはタブレットを使用して支払いを行うときに入力する必要があります。

モジュールの開発者は、次の理由でその使用が安全であると主張しています。

- ユーザーは何かを購入する前に、常に PIN コードを入力する必要があります。

- NFC マイクロプロセッサの動作範囲はわずか 10 cm です (実際にはさらに短くなります)。

方法 2: NFC タグ

典型的な状況: ある人が目を覚まし、朝食を食べ、冷蔵庫の在庫を見て、「Buy a Baton」または「Google Keep」プログラムを開いて、購入する必要があるものをリストに追加します。その後、彼はアパートを出てモバイルネットワークをオンにし、車に乗り込み、安全に職場に着くために GPS と Bluetooth を有効にします。そこで、彼はスマートフォンを振動モードに切り替え、Evernote を開きます。

今日では、これらすべてのアクションを機械的に実行するのではなく、NFC タグのおかげで自動的に実行できます。

これに必要なもの:

- NFC ReTAG プログラムをインストールします。

- NFC タグを探します。または、ユーザーが非接触型の地下鉄または公共交通機関の支払いカードを持っている場合、または長い間忘れていた、または使用していない Pay Pass 対応の銀行カードを探します。

- NFC ReTAG を開き、カードまたはタグをスキャンして追加し、ユーザーが望む名前を付けます。

- その後、ユーザーがスマートフォンをラベルに貼り付けたときにスマートフォンで実行されるアクションを選択し、「アクション」キーを押す必要があります。

- アクションを作成します。たとえば、「バトンを購入する」プログラムを起動します。

ユーザーがアクションを作成したら、カードまたはタグを冷蔵庫に添付 (または冷蔵庫の横に置く) できます。これからは、ユーザーがキッチンに入るたびに、すぐに「バトンを購入」プログラムを起動し、必須購入のリストを含むリマインダーを保存する機会が与えられます。

例!人が車に乗り込むと、車内にマークがあり、スキャンすると自動的に GPS がアクティブになり、Bluetooth が開きます。

実行する方法?

- カードまたはラベルをスキャンして名前を付ける必要があります。

- アクションを指定 - GPS プログラムを起動し、Bluetooth ワイヤレス情報伝送も開きます。

アドバイス!車に乗るたびにスキャンすることを忘れないように、タグを車に置いておくのが最善です。

スマートフォンにルート権限がある場合、NFC タグを使用する可能性も高まり、電話やタブレットのプロセスを自動化するための「チップ」が増えます。

方法 3. Android ビーム

これは、NFC マイクロプロセッサを使用したデータ伝送方式 (Bluetooth に似ています) です。 Android ビームを使用したデータ交換レートは非常に低いことに注意してください。そのため、少量のテキストまたはリンクの転送にのみ使用することをお勧めします。

これには、次のものが必要です。

- 「展開」キーを押します。

- 両方のデバイスを互いに近づけます。

- 送信側のディスプレイの画像が小さくなったら、クリックして送信を開始します。

方法 4: NFC リングまたはブレスレット

NFCオプションを備えたスマートブレスレットまたはリングは、中国の開発者の革新的なプロジェクトであり、さまざまなオペレーティングシステムで動作する電話に適しています.ブレスレットは、手のサイズに合わせて選択できます (リングと同様の状況)。デバイスの重量は非常に小さいですが、主なことは、NFC テクノロジーを完全にサポートしていることです。

たとえば、バンド 3 BFC デバイスでのチップの役割は、専用のチップセットによって行われます。最新のスマート ブレスレットの助けを借りて、電話が非接触タイプのチャネルを介して情報を送信するのに役立ち、高いセキュリティが維持されます。デバイスの情報は、無制限に書き換えることができます。

ブレスレットには、支払い情報、記録、その他の個人データが保存されます。情報を表示するのは難しくありません。ブレスレットを電話のディスプレイに置くだけです。ほんの数秒で、スマートフォンとの接続を確立してディスプレイのロックを無効にし、ホットキーの役割も果たします。たとえば、ブレスレットを電話に持ってくると、カメラ、ネットワーク、またはソーシャル ネットワーク プログラムが同時にアクティブになります。

その他のオプション

NFCモジュールは、店舗や博物館の情報プレートのラベルに記載されており、スキャン中にユーザーは製品またはラックに関する完全なデータを含むサイトに移動します.

NFC セキュリティ

非接触型カードを長く使っているユーザーがNFC技術とは何かを語っても意味がありません。この支払い方法は、誰もコードを見ないため、マシンで PIN カードを有効にする通常の方法よりも安全です。電話が盗まれたとしても、非接触型取引の制限額に関する世界的な制限により、泥棒はカードから千ルーブルを超える金額を引き出すことはできません。

一部のメディアでは、ハッカーが ターミナルを作成しました、密集した場所で使用され、密かに資金を盗みます。ただし、これは電話のロックが解除されている場合にのみ有効です。

おすすめ!それにもかかわらず、攻撃者が資金を違法に引き出すことができた場合、口座所有者は常に銀行機関に行き、お金の動きを追跡するように要求する機会があります。ハッカーの残高は即座に発見され、誘拐犯がまだ使用していない場合、資金は所有者に返還されます。

NFC セキュリティに関する神話と研究

すべてを完全に理解するために、NFC テクノロジーのセキュリティに関連するあらゆる種類の神話、噂、実際の状況を以下に示します。

距離

非接触型カードは、RFID のサブカテゴリである NFC テクノロジの情報を転送するために使用されます。クレジット カードにはプロセッサとアンテナがあり、13.56 MHz の無線周波数で決済端末の要求に応答します。 Visa Pay Wave や MasterCard Pay Pass など、さまざまな決済システムが独自の基準を使用しています。しかし、それらはすべてほぼ同じ原理に基づいています。

NFC による情報伝達の距離は数 cm の差があるため、セキュリティの第 1 段階は物理的なものです。実際、リーダーをクレジットカードに近づける必要がありますが、これを慎重に行うのは非常に困難です。

ただし、長距離で機能する並外れたリーダーを作成することは可能です。たとえば、英国のサリー大学の科学者は、実用的なスキャナーのおかげで、約 80 cm の距離で NFC 情報を読み取る技術を示しました。

このガジェットは、ミニバス、モール、空港、その他の公共の場所で非接触型カードを密かに「尋問」することができます。幸いなことに、多くの州では、適切なクレジット カードがすでに 2 人に 1 人の財布に入っています。

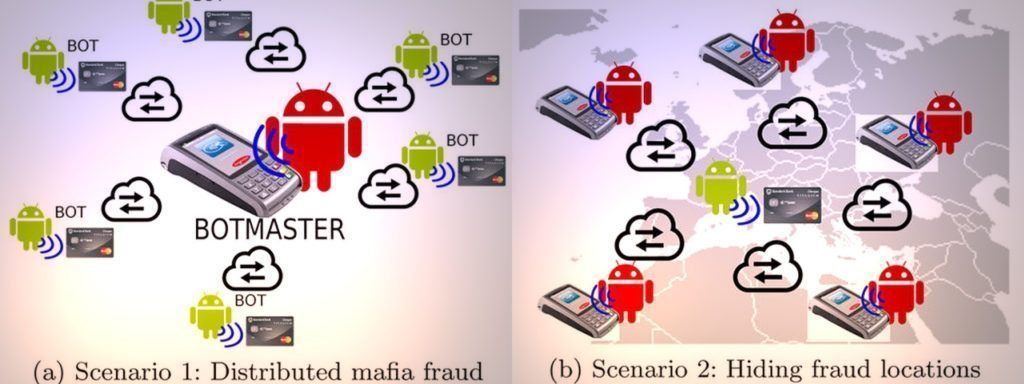

それにもかかわらず、スキャナーや個人的な存在なしで、さらに進んで行うことは可能です.範囲の問題に対する別の珍しい解決策が、スペインのハッカーによって提示されました。 Hack In The Box ミーティングで講演を行った R. Rodriguez と H. Villa。

新しい Android スマートフォンのほとんどには、NFC が搭載されています。同時に、ガジェットは多くの場合、財布のすぐ近くにあります。たとえば、バックパックの 1 つです。 Villa と Rodriguez は、被害者の電話を一種の NFC シグナル リピータに変える Android 上のトロイの木馬 (ウイルス) の概念を開発しました。

感染したスマートフォンが非接触型クレジット カードの近くにある瞬間、操作の範囲についてネットワーク経由でハッカーに信号を送信します。攻撃者は、通常の決済端末を起動し、独自の NFC 電話を接続します。したがって、端末とNFCカードの間のネットワークを使用してブリッジが「構築」され、互いに任意の距離に配置できます。

このウイルスは、たとえば「ハッキングされた」有料プログラムにバンドルされている場合など、通常の方法で感染する可能性があります。必要なのは、Android OS バージョン 4.4 以降だけです。 root 権限は必須ではありませんが、デバイスの画面がロックされた後でもウイルスが機能できるようにするため、root 権限をお勧めします。

暗号化

もちろん、マップに近づくことは50%の成功です。これに続いて、暗号に基づく、より強力な障壁を破る必要があります。

非接触トランザクションは、プロセッサ カードと同じ EMV 規格によって保護されています。実際にコピーできる磁石の軌跡と比較すると、このような移動はプロセッサでは機能しません。端末の要求に応じて、チップは毎回ワンタイムキーを生成します。このようなキーを傍受することは可能ですが、その後の操作には適していません。

セキュリティ科学者は、EMV のセキュリティを繰り返し疑っていますが、今日まで、保護を回避する実行可能な方法は見つかっていません。

ちなみに、ニュアンスが1つあります。通常の実装では、プロセッサ カードのセキュリティは、暗号鍵と PIN コードの入力の組み合わせに基づいています。非接触型取引のプロセスでは、ほとんどの場合 PIN コードは必要ないため、カード プロセッサと端末の暗号キーのみが残ります。

購入金額

別のレベルのセキュリティがあります-非接触型取引の制限です。端末機器の構成におけるこの制限は、支払いシステムのアドバイスに基づいて取得者 (銀行) によって設定されます。ロシア連邦では、最大支払い額は 1000 ルーブルで、アメリカではしきい値は 25 ドルです。

多額の支払いが拒否されるか、マシンが補助識別 (署名または PIN コード) を要求し始めます。これはすべて、カード発行者である取得者の構成に依存します。限度額よりも少ない金額を交互に引き出そうとしている間は、補助セキュリティシステムもアクティブにする必要があります。

しかし、ここにも特異性があります。英国のニューカッスル大学の別のグループは、ほぼ 1 年前に、Visa 決済システムの非接触型トランザクションのセキュリティに抜け穴を発見したと述べていました。

英ポンドではなく、別の外貨での支払いをリクエストした場合、金額の制限は含まれません。また、端末が World Wide Web に接続されていない場合、ハッカー操作の最大額は 100 万ユーロに達する可能性があります。

Visa決済システムの従業員は、銀行のセキュリティシステムによって操作が拒否されると言って、実際にはそのようなハッキングの実装を否定しました. Raiffeisenbank の Taratorin の言葉を信じるなら、支払いが実行された通貨に関係なく、端末が支払いのしきい値を制御します。

結論

結論として、非接触型決済の技術は実際には優れた多段階保護によって閉じられていることは注目に値しますが、これはユーザーの資金が安全であることを意味するものではありません.金融機関のカードには、非常に「古い」技術(マグネットストリップ、補助認証なしのネットワーク決済など)と相互接続されているものが多すぎます。

さらに、特定の金融機関や店舗の構成に注意を払うことが重要です。後者は、迅速な購入と少数の「放棄されたカート」の競争において、トランザクションのセキュリティを非常に無視していることに注意してください。

新しいエントリ

カテゴリー

使える

人気記事

-

2025年の50ccまでの最高で最も安いスクーターのトップランキング

ビュー: 131651 -

2025年のアパートの最高の防音材の評価

ビュー: 127691 -

2025年のインフルエンザと風邪のための高価な薬の安価な類似物の評価

ビュー: 124519 -

2025年の最高のメンズスニーカー

ビュー: 124033 -

2025年の最高の複合ビタミン

ビュー: 121940 -

2025年の最高のスマートウォッチのトップランキング - 価格と品質の比率

再生回数: 114980 -

白髪に最適な塗料 - 最高評価 2025

再生回数: 113395 -

2025年のインテリア作業に最適な木材塗料のランキング

再生回数: 110319 -

2025年の最高のスピニングリールの評価

ビュー: 105329 -

2025年の男性用最高のセックス人形のランキング

再生回数: 104366 -

2025年の中国の最高のアクションカメラのランキング

再生回数: 102216 -

2025年の成人と子供のための最も効果的なカルシウム製剤

再生回数: 102011