Valoración de los mejores sistemas de control y gestión de accesos (ACS) para 2022

Con la expansión de la gama de amenazas potenciales, se presta mucha atención a garantizar y mantener la seguridad en las instalaciones, desde instituciones educativas u oficinas hasta grandes centros comerciales o empresas. Junto a los habituales vigilantes de seguridad a tiempo completo que realizan estas funciones, se utilizan activamente medios y sistemas técnicos que mejoran significativamente las capacidades del servicio de seguridad.

Ahora el mercado tiene una gran selección de tales dispositivos, tanto de producción rusa como extranjera. Los foros de Tecnologías de Seguridad que se realizaban regularmente antes de la pandemia de coronavirus reunieron a representantes de docenas de marcas occidentales y cientos de fabricantes nacionales en un solo sitio. Entre la variedad de productos, elegir el dispositivo óptimo es bastante difícil. Las calificaciones presentadas en la revisión lo ayudarán a navegar entre la gama de modelos.

Artículo recomendado sobre Los mejores sistemas biométricos de control de acceso.

Contenido

- 1 ¿Qué es y por qué lo necesitas?

- 2 Principio de funcionamiento

- 3 áreas de uso

- 4 Tipos

- 5 Componentes ACS

- 6 Criterios de elección

- 7 donde podria comprar

- 8 Los mejores sistemas de control y gestión de accesos

- 9 Consejos experimentados: cómo instalar un sistema de control de acceso

¿Qué es y por qué lo necesitas?

Sistema de gestión y control de acceso (ACS): un conjunto de dispositivos técnicos y hardware y software compatibles para garantizar el acceso a la instalación.

Está destinado a limitar y fijar la entrada (salida) a través de las secciones equipadas del pasaje con el control operativo de los empleados, así como el tiempo de estadía en el área restringida.

Es una parte integral del sistema de seguridad general.

Funciones principales

- Autorización: se asignan identificadores, se determinan características biométricas; su registro con la tarea de intervalos de tiempo y el nivel de acceso (cuándo, dónde, quién está permitido).

- Identificación - identificación por identificadores de lectura o signos.

- Autorización: verificación del cumplimiento de los permisos especificados.

- Autenticación: determinación de la confiabilidad por características de identificación.

- Implementación: permiso o prohibición en función de los resultados del análisis.

- Registro - acciones de fijación.

- Reacción: medidas en caso de intento de acceso no autorizado: señales de advertencia y alarma, bloqueo de la zona, etc.

Tareas

- Armado o desarmado de acuerdo a las normas establecidas, en situaciones de emergencia - grabación y almacenamiento de información.

- Control remoto en línea.

- Control de acceso de acuerdo con autoridad oficial.

- Identificación y control del movimiento de los empleados en la instalación, evitando el reingreso con los mismos identificadores.

- Contabilización de horas de trabajo. Fijación de la hora y fecha de llegada de un empleado a un lugar específico con registro de la duración de su estadía allí.

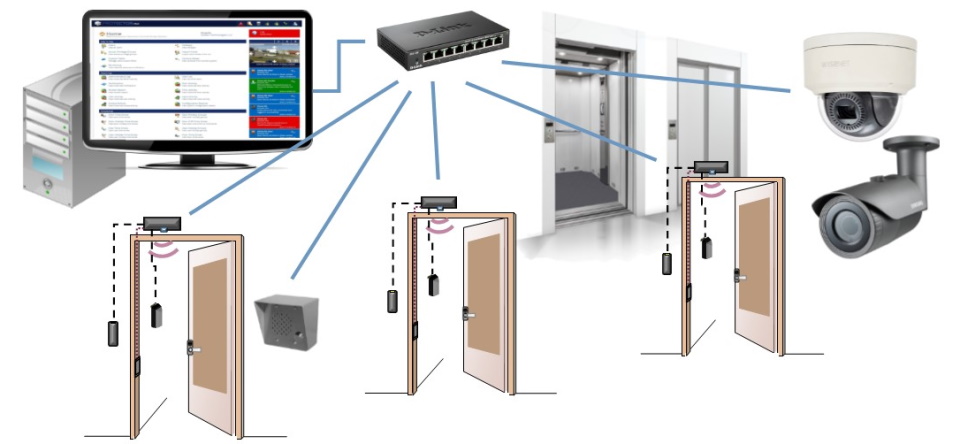

- Integración con otros elementos de seguridad - seguridad, incendios, video vigilancia.

Principio de funcionamiento

Basado en la comparación de varias características de identificación de una persona o vehículo con los parámetros en la memoria del ACS. Todo el mundo tiene un identificador personal, un código o contraseña. También se puede utilizar la biometría: imagen de la cara, huellas dactilares, geometría de la mano, dinámica de la firma.

Los dispositivos para ingresar datos o leer información están instalados cerca de la entrada al área cerrada. Luego, el material se transfiere a los controladores de acceso para su análisis y la reacción adecuada: abrir o bloquear la puerta, encender la alarma o registrar la presencia del empleado allí.

áreas de uso

Ubicaciones de instalación de ACS:

- gobierno;

- bancos e instituciones financieras;

- centros de negocios;

- empresas, almacenes, territorios cerrados;

- Instituciones educacionales;

- instalaciones culturales y deportivas;

- hoteles;

- edificios residenciales, apartamentos;

- estacionamientos.

Tipos

Por tipo de gestión

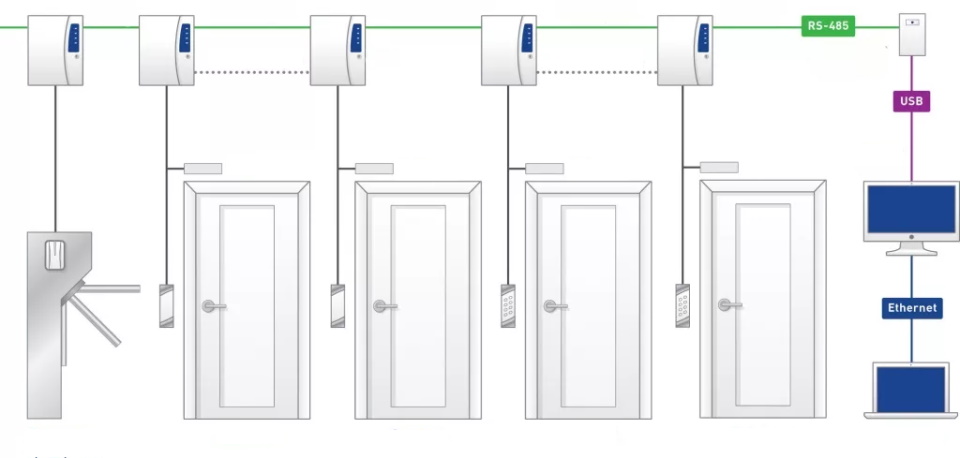

- Autónomo - paso sin control del operador y reporte a la consola central.

- Centralizado: el acceso está permitido por la consola central.

- Universal: la capacidad de cambiar a operación autónoma en caso de mal funcionamiento del equipo de red, interrupción de la comunicación, falla de la consola central.

Por número de puntos de control

- Capacidad pequeña - hasta 64.

- De capacidad media - hasta 256.

- Gran capacidad: más de 256.

Por clase de funcionalidad

1. La primera es la funcionalidad limitada.

Sistemas autónomos con el conjunto de funciones más simple para objetos pequeños sin necesidad de combinar objetos controlados en un solo complejo con control centralizado. El conjunto completo incluye un elemento ejecutivo, el lector y el controlador. Un ejemplo son las cerraduras económicas con lectores de llaves electrónicas o marcadores de códigos integrados. Es posible conectar botones de salida, interruptores de láminas de apertura, sensores IR.

2. El segundo son las funciones avanzadas.

Complejos económicos basados en varios controladores con un aumento en la cantidad de información procesada y el número de usuarios, así como el uso obligatorio de una computadora para programar todos los controladores, recopilar y analizar información, compilar informes y resúmenes y monitorear efectivamente la situación en la instalación.

3. El tercero son los sistemas multifuncionales.

Los mejores complejos de red multinivel para una gran cantidad de usuarios con controladores conectados en redes locales, que ofrecen los mejores fabricantes. Se utilizan cuando es necesario controlar el tiempo de paso mediante identificadores electrónicos complejos.

Según el grado de protección contra el acceso no autorizado

- Normal.

- Elevado.

- Alto.

Componentes ACS

Dispositivos de bloqueo

Estructuras técnicas para una barrera física contra la entrada no autorizada a la instalación.

una.Torniquetes: para organizar la identificación de cualquier persona que ingrese a la instalación. Estructuralmente, hay:

- cintura;

- altura completa.

2. Puertas: para el paso a una habitación o territorio. Equipado con actuadores:

- pestillos electromagnéticos: se activan cuando se aplica o quita energía;

- cerraduras electromecánicas - la acción del impulso de apertura antes de abrir y cerrar la puerta;

- cerraduras electromagnéticas: se abren cuando se apaga la alimentación;

- mecanismos de accionamiento.

3. Cabinas de esclusas: para bloqueo con confirmación adicional de identidad.

4. Puerta - para el paso de vehículos estándar.

5. Barreras - para el paso de vehículos en general.

6. Bolardos: estructuras ascendentes para bloquear la entrada.

Identificadores

Dispositivos de almacenamiento de datos que determinan los derechos de acceso del titular. Se diferencian en el uso de la tecnología de grabación. Métodos de acceso:

- identificación por radiofrecuencia (RFID) - llavero o tarjeta de plástico;

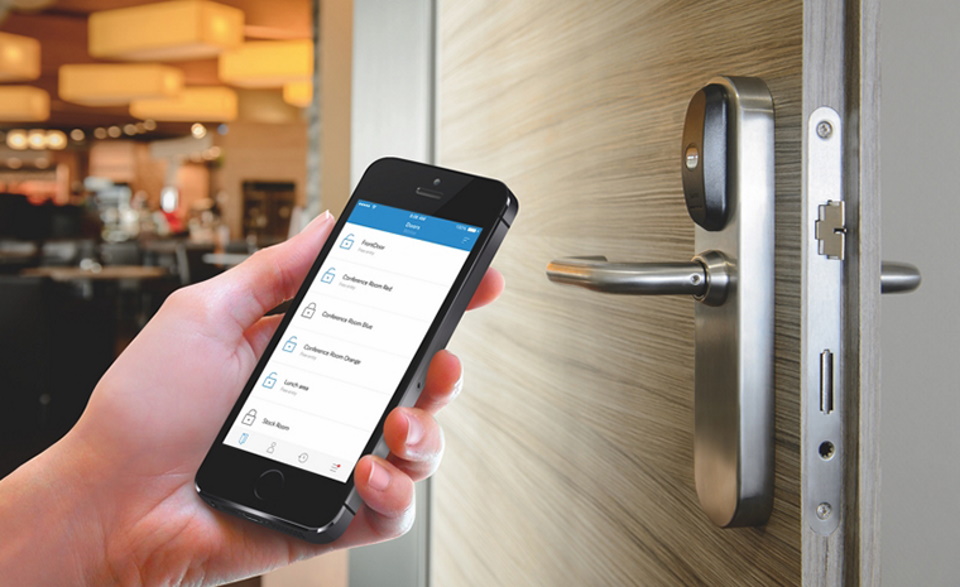

- identificación virtual: generación de código aleatorio mediante una aplicación especial en un teléfono inteligente;

- por número de teléfono móvil;

- contraseña: ingresar un código PIN en el panel;

- identificación biométrica - por características humanas únicas.

Lectores

Receptores de códigos de identificación para traducirlos al bloque de decisión. Trabaja con determinados identificadores, se realiza la lectura:

- para tarjetas magnéticas - de una cinta;

- para teclas Touch Memory - en contacto;

- para tarjetas inteligentes: desde el chip incorporado;

- GSM - por número de teléfono;

- biometría: según las características individuales de una persona, convertida en una secuencia digital;

- Código PIN: un conjunto de ciertas combinaciones;

- sin contacto - utilizando la interacción RFID de radiofrecuencia.

Controladores

Una unidad electrónica para analizar los datos recibidos y generar un comando para la acción de los actuadores. Según el método de manejo, existen variedades:

- autónomo: trabaja de forma independiente y no está incluido en un solo sistema;

- red: opere en conjunto con los mismos modelos bajo un solo control.

Software

Proporciona el desarrollo de algoritmos de control para todos los componentes de ACS. Instalado en una computadora o en un servidor separado de la consola central, dependiendo de la capacidad del paquete.

Equipo auxiliar

Si es necesario, se conecta adicionalmente un sistema de seguridad con videovigilancia, alarmas contra incendios, sensores de apertura de puertas, ascensores, alcoholímetros, sistemas de alimentación ininterrumpida, etc.

Criterios de elección

Cada sistema está diseñado teniendo en cuenta los siguientes factores:

- Tareas asignadas a ACS: los parámetros futuros se ven afectados por su número y características.

- La necesidad de funciones adicionales e interfaz con otros medios: la conexión de cámaras de videovigilancia, sensores biométricos, torniquetes, lectores, identificadores.

- Tipo de sistema de control de acceso según el tamaño del objeto: en una tienda pequeña, el equipo autónomo es suficiente, y cuando se presta servicio a un centro de negocios o una corporación, es necesario implementar un complejo de red de varios niveles.

Los expertos aconsejan: qué buscar para evitar errores al elegir:

- antes de la implementación de ACS, examinar completamente la instalación para determinar la ubicación óptima de los puntos de control, donde el paso será libre sin crear colas;

- aclarar la posible integración con otros elementos de seguridad;

- determinar el diseño de dispositivos para garantizar la seguridad frente a influencias externas y climáticas;

- calcular la minimización del impacto en la estabilidad de la comunicación en el ACS de la radiación electromagnética de los cables de alimentación que pasan en las inmediaciones;

- verificar el rendimiento y la compatibilidad del software con el número requerido de empleados;

- prever situaciones con sobrecalentamiento del controlador en caso de un gran flujo de rendimiento;

- instalar una fuente de alimentación de emergencia;

- ordenar un lote de pases de acuerdo con el sistema de control de acceso instalado, teniendo en cuenta posibles daños y pérdidas.

donde podria comprar

Muchos fabricantes extranjeros y rusos compiten ferozmente entre sí en el mercado. A la cabeza quienes ofrecen una gama completa de equipos para la instalación de ACS.

Los factores determinantes son el precio y la calidad del software y los controladores.

Según las consultas de búsqueda de Yandex, la lista de fabricantes populares incluye:

- Marcas rusas: PERСo, Parsec, RusGuard, IronLogic, Era of New Technologies, ProxWave;

- empresas extranjeras: Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

En la página de la tienda en línea, puede solicitar en línea nuevos artículos y modelos populares. Descripción, especificaciones, características, fotos, instrucciones de conexión están disponibles allí.

La instalación de ACS la realizan empresas especializadas que son capaces de implementar un ciclo completo desde el diseño hasta la entrega de toda la arquitectura en la instalación. Al mismo tiempo, los expertos brindarán consejos y recomendaciones útiles: cuáles son los sistemas de control de acceso, qué dispositivos de la compañía son mejores para elegir, cómo elegir, qué componente es mejor comprar, cuánto cuesta.

Los mejores sistemas de control y gestión de accesos

La calificación de los componentes ACS de alta calidad se basa en las reseñas de las páginas de los fabricantes. La popularidad de los modelos, según los compradores, estuvo determinada por la confiabilidad, la facilidad de instalación y mantenimiento, la durabilidad, la mano de obra y el precio.

La revisión presenta clasificaciones entre los mejores controladores independientes y de tipo red.

TOP 4 mejores controladores de control de acceso independientes

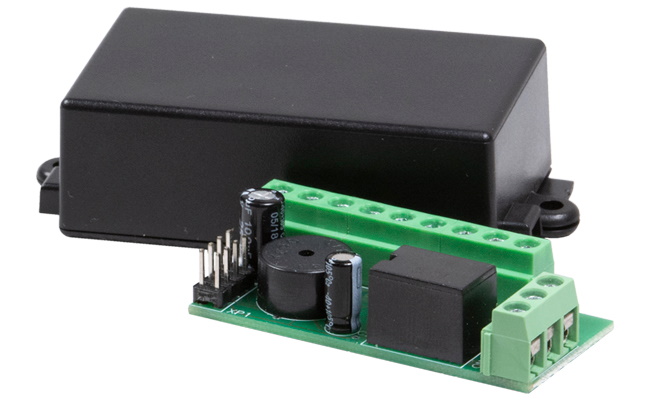

Caja AT-K1000 UR

Marca - AccordTec (Rusia).

País de origen - Rusia.

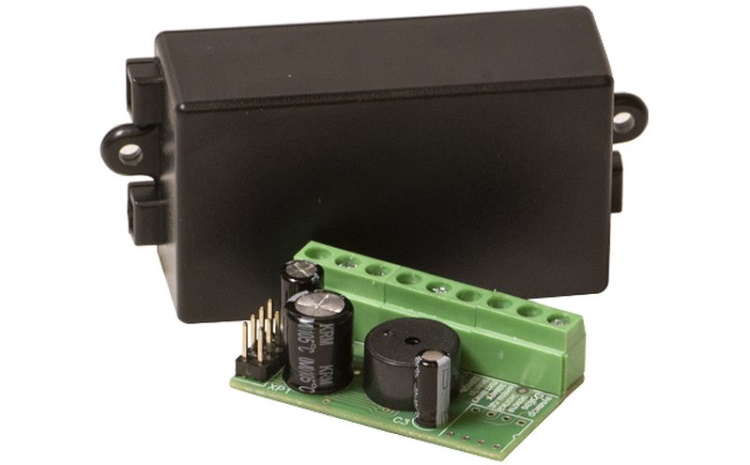

Un desarrollo ruso compacto para controlar accionamientos eléctricos de 12/24 V y controlar el acceso en un punto de paso a instalaciones industriales o administrativas, entradas de edificios. Se puede instalar por separado o dentro de los actuadores. Fabricado en un tablero colocado en una caja de plástico compacta. Indicación informativa instalada y sensor de posición de puerta.

Con el lector iButton proporciona nueve modos de funcionamiento. El modo establecido se almacena en la memoria con transición automática cuando se apaga y se vuelve a encender. Con lectores de tarjetas de proximidad compatibles con los protocolos Wiegand, ofrece cuatro modos. El kit incluye un puente para programar el dispositivo.

El precio promedio es de 960 rublos.

- soporte para interfaces iButton y Wiegand26;

- el tipo de bloqueo se elige de forma independiente;

- apertura de la cerradura hasta 255 segundos;

- prevención de inclusión incorrecta;

- identificación 1320 llaves;

- indicación;

- tamaños pequeños

- expresados claramente no fueron identificados.

Smartec ST-SC010

Marca - Smartec (Rusia).

País de origen - Rusia.

Un modelo autónomo de producción doméstica para crear un sistema de control de acceso independiente en sitios remotos sin necesidad de organizar canales de comunicación adicionales con la consola central. Se utiliza junto con un lector externo. La seguridad aumenta al montar el dispositivo dentro del objeto protegido. Se programa mediante una tarjeta maestra o un control remoto por infrarrojos. Puede eliminar / agregar una tarjeta o un grupo completo, incl. en caso de pérdida. Se admiten lectores con Wiegand26/34 y teclado.

Vendido a un precio de 1365 rublos.

- identificación de hasta 500 usuarios;

- tiempo de operación del relé programable;

- trabajar en modo pulso o disparador;

- la posibilidad de registro de grupo;

- bloqueo de acceso;

- con la función de copiar claves para transferir a otro controlador;

- alarma de audio incorporada;

- Indicación LED.

- no detectado.

Relé Alice K-1

Marca - "Alice" (Rusia).

País de origen - Rusia.

Desarrollo universal de fabricación rusa para el control de actuadores de acceso. Instalado tanto por separado como en el castillo. Puede reorganizar el chip de memoria. Diseñado para 1216 teclas. Suele utilizarse para el acceso a locales de oficinas, industriales o almacenes, así como entradas a edificios residenciales.

Se puede encontrar por 580 rublos.

- compacidad;

- selección independiente del castillo;

- tiempo de conmutación del accionamiento eléctrico con potencia de hasta 255 segundos;

- indicación de audio y luz;

- prevención de inclusión incorrecta;

- precio bajo

- no detectado.

Z-5R (mod. Relé Wiegand)

Marca - IronLogic (Rusia).

País de origen - Rusia.

Modelo en miniatura con salida de relé de potencia para control de cerradura, botón de apertura, lectores de tarjetas o contactores, control externo de zumbador o lector LED, sensor de posición de puerta. Adecuado para la instalación en el castillo o por separado.

Modos de funcionamiento:

- Normal: el uso de teclas ordinarias o de bloqueo;

- Bloqueo - uso de claves de bloqueo;

- Relé - funciona cuando la llave está en la zona del lector, se apaga en caso de ausencia;

- Aceptar: ingresar todas las claves en la memoria y formar una base de datos;

- Gatillo: enciende / apaga el bloqueo tocando la tecla.

El rango de precios es de 767 a 860 rublos.

- elección independiente de bloqueo;

- instalación y conexión sencillas;

- programación a través de una computadora;

- prevención de inclusión incorrecta;

- compacidad;

- excelente relación calidad-precio.

- no identificado.

Revisión de video del controlador:

tabla de comparación

| Caja AT-K1000 UR | Smartec ST-SC010 | Relé Alice K-1 | Z-5R (mod. Relé Wiegand) | |

|---|---|---|---|---|

| Número de llaves | 1320 | 500 | 1216 | 1364 |

| Interfaz con lector | Botón i, Wiegand 26 | Wiegand 26, 34 | iButton™, Wiegand 26, 34, 37, 40, 42 | Dallas™ (iButton), Wiegand 26, 34, 37, 40, 42 |

| Los horarios de apertura | 0-255 | 1-99 | 1-255 | 0-220 |

| Tensión de alimentación, V | 12 | 12 | 10-14 | 9-24 |

| Corriente de conmutación, A | 4 | 2 | 4.5 | 3 |

| Dimensiones, cm | 6.5x3.8x2.2 | 6.5x5.4x1.9 | 5,5x2,55x1,6 | 6.5x6.5x2.0 |

| Peso (gramos | 16 | 40 | 20 | 53 |

| Garantía, meses | 12 | 12 | 12 | 12 |

TOP 5 mejores controladores de red ACS

PW-400 versión 2

Marca - ProxWay (Rusia).

País de origen - Rusia.

Un modelo universal para el control y gestión de accesos a recintos industriales y residenciales, teniendo en cuenta eventos y tiempo de paso. Se utiliza como elemento del sistema general de control de acceso de una pequeña oficina o como punto de control de una gran empresa.Le permite organizar un paso a un objeto con control de entrada/salida o a dos objetos diferentes, así como una alarma antirrobo.

Capacidad de identificar hasta 32 mil claves. La memoria almacena hasta 47 mil eventos, 250 zonas horarias y programaciones semanales. Se produce en forma de placa sin carcasa para equipos integrados cuando se opera a bajas temperaturas de hasta -40⁰С.

El fabricante ofrece por 13.700 rublos.

- gran memoria no volátil;

- dos puertos Wiegand;

- con la función "anti-doble";

- entrada de contacto de puerta;

- mantenimiento sencillo;

- reloj en tiempo real.

- no detectado.

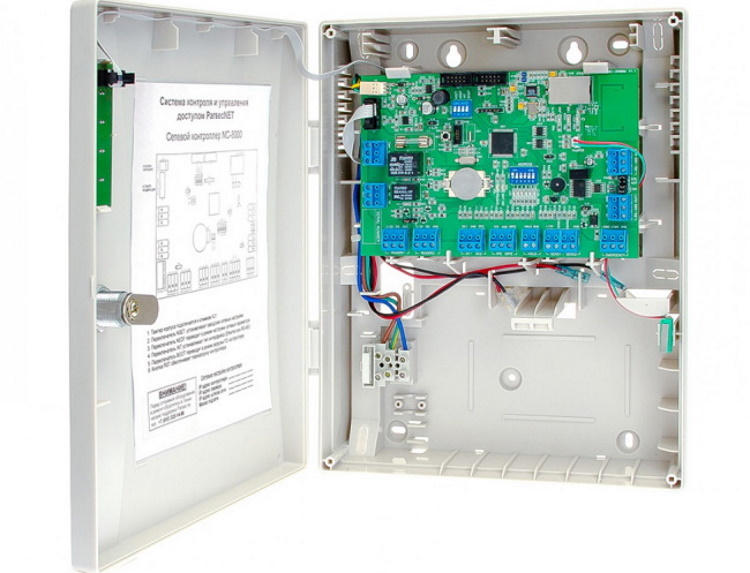

NC-8000

Marca - Parsec (Rusia).

País de origen - Rusia.

El modelo básico para usar en ParsecNET al equipar un punto de acceso y una señalización de guardia asociada. Controla cualquier dispositivo ejecutivo de restricción de paso (torniquete, cerradura) y funcionamiento de alarma.

La base de datos almacena información sobre ocho mil claves. La memoria contiene 16 mil eventos, perfiles de tiempo (64) y feriados (32). Comunicación con un ordenador a través de canales Ethernet o Rs-485.

El funcionamiento del dispositivo, las cerraduras eléctricas y otros dispositivos se realiza mediante una fuente de alimentación incorporada. Viene en una caja de plástico resistente con espacio para una batería de respaldo.

A la venta por 22.250 rublos.

- gran cantidad de memoria;

- dar una señal en ausencia de movimiento en la instalación en presencia de personas allí;

- función de puerta abierta hasta la salida del usuario con privilegios de "propietario";

- contar el número de personas en la instalación;

- emisión de identificadores con límite de tiempo;

- establecer el número de acceso permitido;

- recuperación en caso de pérdida de energía;

- Planificación;

- Acceso con dos tarjetas.

- explícitamente ausente.

Instrucciones en video para conectar NC-8000 a la línea RS-485:

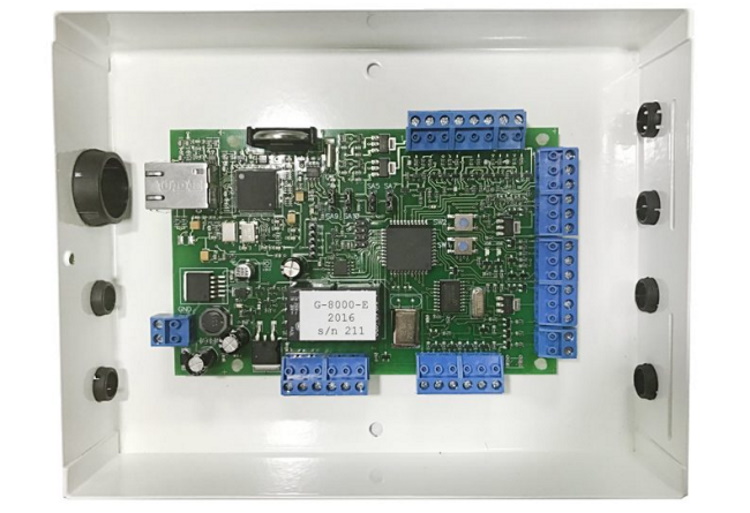

Puerta-8000

Marca - Gate (Rusia).

País de origen - Rusia.

Un modelo básico universal para utilizar como elemento principal del sistema Gate CUD a la hora de controlar el acceso a locales industriales o residenciales, así como contabilizar la hora de los eventos y el paso a la oficina. Se utiliza al equipar puntos de acceso: uno de doble cara o dos de una sola cara. Se proporciona soporte para todos los lectores comunes con el control de varios actuadores. Las entradas adicionales le permiten conectar sensores de seguridad e incendios.

La memoria no volátil puede almacenar 16 000 claves, 8 000 eventos y 7 programaciones. El ajuste y la programación primaria se realizan mediante una computadora o de forma autónoma con la capacidad de agregar / quitar llaves, cambiar el tiempo de operación del relé. Combinando en una línea a través de la interfaz RS-422 (RS-485) en modo de red hasta 254 controladores para la conexión a una computadora de control.

El precio promedio es de 4.780 rublos.

- gran cantidad de memoria;

- soporte para lectores comunes;

- la posibilidad de funcionamiento autónomo o en red;

- traer hasta 254 dispositivos a la red;

- control las 24 horas de dos zonas de seguridad;

- en modo FreeLogic, control por eventos que corrige el controlador;

- software sencillo;

- precio aceptable.

- falta la fuente de alimentación.

Conceptos básicos de la puerta:

Red Z-5R

Marca - IronLogic (Rusia).

País de origen - Rusia.

Modelo compacto para sistemas CUD autónomos o en red, incluso en un hotel o empresa.Mandos de cerraduras con accionamientos electromecánicos y electromagnéticos. El torniquete requiere dos de estos dispositivos o un modelo Extended. La capacidad de identificar 2024 claves, recuerda 2048 eventos. Dos entradas para lectores con soporte de protocolo Dallas TM. La distancia máxima de la línea de comunicación es de 1,2 km. Cinco modos: pase libre, normal, bloqueo, activación y aceptación. La programación se puede hacer a través de PC usando un adaptador

Vendido por 2280 rublos.

- elección independiente de bloqueo;

- instalación simple;

- fácil conexión a través de RS-485;

- la capacidad de restaurar la base de datos en modo Aceptar;

- prevención de conexión incorrecta;

- tamaños pequeños;

- pequeño precio

- no identificado.

Discusión en video de las capacidades del controlador X-5R Net:

ERA-2000 v2

Marca - "Era de las Nuevas Tecnologías" (Rusia).

País de origen - Rusia.

Modelo de red para instalación en instalaciones medianas, en un hotel o pequeña oficina con hasta dos mil empleados. El dispositivo se conecta fácilmente a través de Ethernet a la red local existente en la instalación. La memoria almacena información sobre 60 mil eventos. Sirve para dos puntos de acceso TouchMemory o uno Wiegand4-64. Administra varios dispositivos ejecutivos, desde cerraduras y torniquetes hasta puertas de enlace y barreras. Las claves electrónicas pueden estar limitadas por el número de asientos de la zona, el número de pases, el horario o el horario.

La carcasa de plástico contiene dos placas, una de las cuales tiene una barra remota con terminales para conexiones para simplificar la instalación y reducir el riesgo de error humano. Es posible restablecer la configuración de instalación.

El precio del fabricante es de 12.625 rublos.

- soporte para diferentes tipos de llaves electrónicas;

- guardar hasta 200 horarios de paso en la memoria;

- disponibilidad de software propietario;

- registro de acceso a través de una puerta abierta;

- confirmación de hardware y software del pasaje;

- reloj con tiempo real;

- programación fuera de línea;

- firmware con cambio remoto.

- no detectado.

tabla de comparación

| PW-400 versión 2 | NC-8000 | Puerta-8000 | Red Z-5R | ERA-2000 v2 | |

|---|---|---|---|---|---|

| Número de llaves electrónicas | 32000 | 8000 | 8167/16334 | 2024 | 2000 |

| Número de lectores | 2 | 2 | 2 | 2 | 4 |

| Número de entradas de alarma | 8 | 0 | 4 | 0 | 2 |

| Tamaño de la memoria de eventos | 47000 | 16000 | 8192 | 2048 | 60000 |

| interfaz de computadora | USBEthernet 100 | Ethernet, RS-485 | ethernet | ethernet | Ethernet (IEEE802.3) |

| Tensión de alimentación, V | 12 | 12 | 11,4-15 | 9-18 | 12-24 |

| Dimensiones, cm | 12,5x10,0x2,5 | 29,0x23,0x8,5 | 20,0x15,5x4,0 | 6,5x6,5x1,8 | 11,2x12,5x3,3 |

| Peso (gramos | 1000 | 1400 | 1050 | 80 | 200 |

| Cuadro | el plastico | el plastico | el plastico | el plastico | el plastico |

| Garantía, meses | 12 | 12 | 12 | 12 | 60 |

| Lugar para la batería | No | hay | No | No | No |

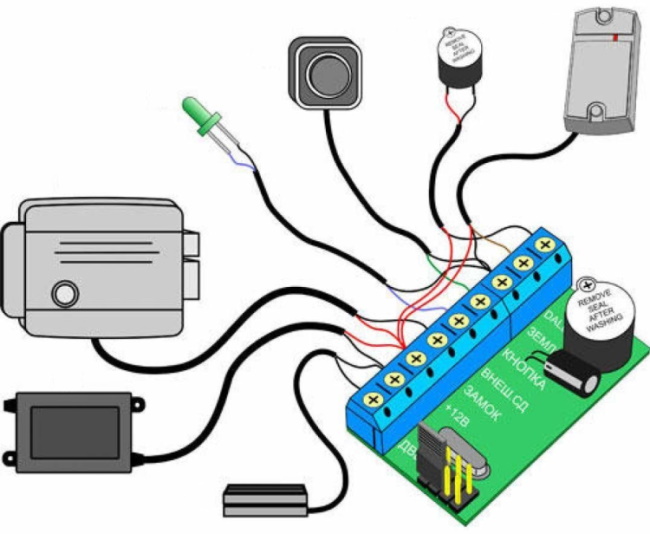

Consejos experimentados: cómo instalar un sistema de control de acceso

Para ensamblar un sistema simple con sus propias manos, necesitará instrucciones paso a paso para acciones y componentes:

- la cerradura, según el diseño de la puerta, normalmente está abierta o cerrada;

- llave o tarjeta de acceso;

- un lector apto para llave o tarjeta es la mejor opción Mifare que puede funcionar en modo seguro;

- controlador de tipo autónomo con un conjunto mínimo de funciones;

- botón de salida;

- fuente de alimentación que proporciona suficiente corriente.

Los componentes están conectados por un cable, cuyo número de núcleos está determinado por el diagrama de instalación. Por lo general, se utiliza un cable de señal de seis u ocho núcleos. Al instalar una cerradura en una puerta, se utiliza una transición de puerta para la protección mecánica. El controlador y la fuente de alimentación se montan en interiores en la pared en lugares con poco tráfico en un caso especial. Los terminales se fijan según las instrucciones de color.

El programa se configura después de conectar todos los elementos. Para crear una base de datos, debe colocar la tarjeta junto al lector mientras suena el zumbador; los datos se registrarán automáticamente y las señales se detendrán. Activa otras tarjetas de la misma manera.

Como resultado, el sistema de control de acceso instalado debería convertirse en una protección confiable para la instalación.

Disfruta de las compras. ¡Cuida de ti y de tus seres queridos!

articulos populares

-

Top ranking de las mejores y más baratas scooters hasta 50cc en 2022

Vistas: 131650 -

Calificación de los mejores materiales de insonorización para un apartamento en 2022

Vistas: 127690 -

Calificación de análogos baratos de medicamentos caros para la gripe y los resfriados para 2022

Vistas: 124518 -

Las mejores zapatillas de hombre en 2022

Vistas: 124032 -

Las Mejores Vitaminas Complejas en 2022

Vistas: 121939 -

Top ranking de los mejores relojes inteligentes 2022 - relación precio-calidad

Vistas: 114979 -

La mejor pintura para canas - máxima calificación 2022

Vistas: 113394 -

Ranking de las mejores pinturas para madera para obra interior en 2022

Vistas: 110318 -

Calificación de los mejores carretes giratorios en 2022

Vistas: 105328 -

Ranking de las mejores muñecas sexuales para hombres para 2022

Vistas: 104365 -

Ranking de las mejores cámaras de acción de China en 2022

Vistas: 102215 -

Las preparaciones de calcio más efectivas para adultos y niños en 2022.

Vistas: 102011