¿Es seguro el pago NFC y cómo configurarlo?

Al comprar un teléfono o tableta nuevos, el usuario, por regla general, recibe un dispositivo compatible con NFC, pero a menudo sin siquiera darse cuenta de las ventajas que ofrece esta tecnología. Es útil saber si el pago NFC es seguro y cómo configurarlo para poder pagar las compras sin contacto.

Contenido

¿Qué es NFC?

Esta es una tecnología para transferir información en distancias cortas, combinando un lector y una tarjeta inteligente en un solo dispositivo. Esta última es una tarjeta de plástico con marca tipo RFID, gracias a la cual las personas pasan por los torniquetes de las oficinas y abren las puertas de acceso.Los billetes en el transporte público de la capital o una tarjeta bancaria con pago sin contacto es una tarjeta inteligente.

En él se instala un microchip que, al momento de tocar el dispositivo de lectura (torniquete de oficina o máquina automática de alguna institución), intercambia información en cuestión de segundos. En pocas palabras, transmite datos sobre su propietario al sistema de seguridad o permite retirar una cantidad específica de fondos.

Este microchip se denomina elemento seguro y el fabricante lo integra en el teléfono o lo coloca en un medio SD o en una tarjeta SIM. La unidad NFS, por su parte, se instala exclusivamente en la planta del fabricante y juega el papel de una opción de controlador. En pocas palabras, administra este módulo.

¿Cómo funciona NFC?

Conectar un teléfono inteligente a la máquina para pagar los productos es mucho más cómodo en comparación con llevar un par de tarjetas de crédito en el bolsillo.

La tecnología NFC (Near Field Communication o Short Distance Communication) se basa en la interconexión de 2 bobinas de tipo electromagnético, una de las cuales está ubicada en el teléfono inteligente y la otra, respectivamente, en la máquina. Para iniciar la relación, ambos dispositivos deben estar ubicados a una distancia no mayor a 5 cm uno del otro.

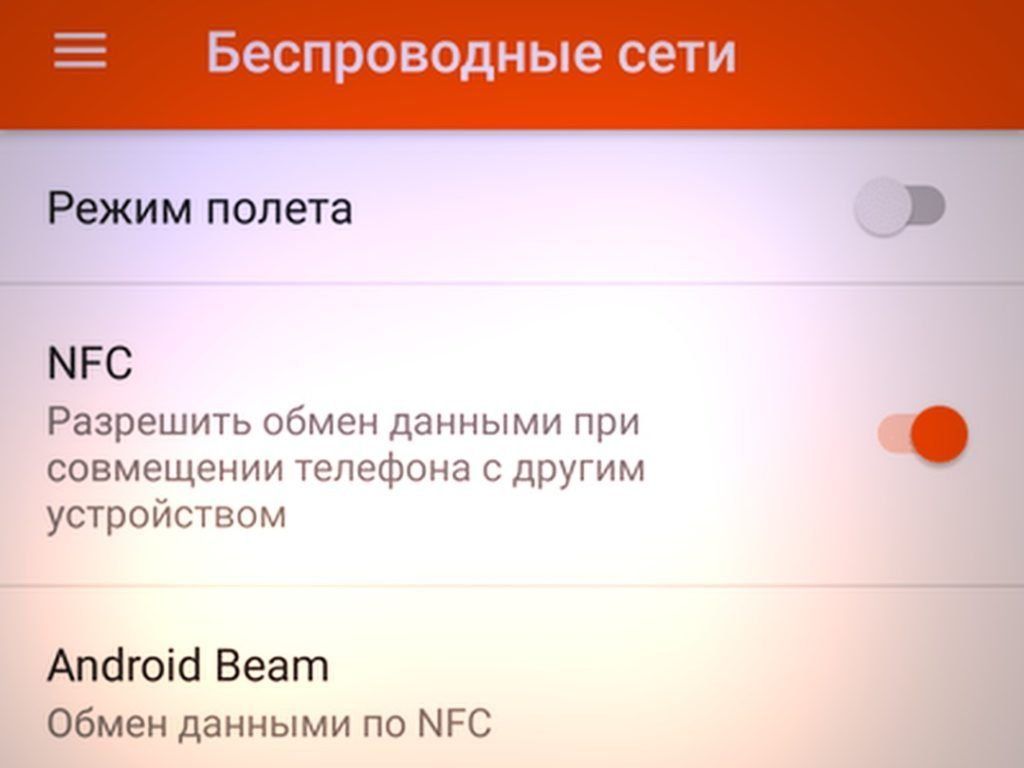

¿Cómo habilitar NFC? ¿Cómo saber si hay un módulo en un teléfono inteligente?

Todo es bastante fácil. Para comprender si hay un módulo NFC en el teléfono o tableta Android del usuario y activarlo, el usuario debe ir a "Configuración" - "Comunicaciones inalámbricas" - "NFC".

Si el usuario no tiene este valor en el menú, entonces NFC no está disponible en su teléfono inteligente.

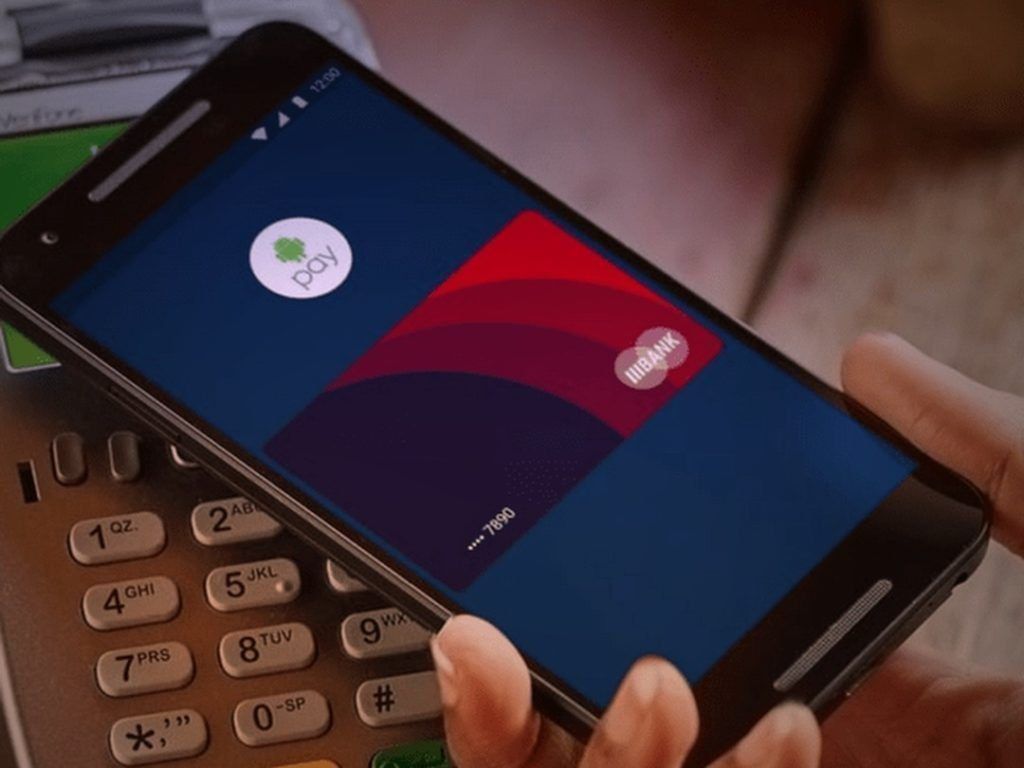

Método 1. Tarjeta de crédito Android

Si el usuario tiene un mal hábito en todas partes y olvida constantemente su propia tarjeta de crédito, entonces, en esta situación, si su dispositivo está equipado con un módulo NFC, tiene la oportunidad de convertir su propio teléfono en una tarjeta de crédito real. Esto se hace de la siguiente manera:

- Primero, necesita una tarjeta de crédito compatible con la tecnología paypass;

- Es necesario instalar en el teléfono inteligente el programa (cliente) del banco del usuario en el que se realizó la tarjeta;

- Abra el programa instalado, busque la opción responsable de NFC y selecciónela. Después de eso, debe colocar una tarjeta de crédito en la parte posterior del teléfono o tableta para que se considere;

- Después de una lectura exitosa, se le enviará al usuario una contraseña que consta de 4 números a través de SMS, que debe guardar. Este PIN deberá ingresarse cuando el usuario realice un pago con un teléfono o tableta.

Los desarrolladores del módulo afirman que su uso es seguro porque:

- El usuario siempre debe, antes de comprar algo, introducir el código PIN.

- El rango operativo del microprocesador NFC es de solo 10 cm (incluso menos en la realidad).

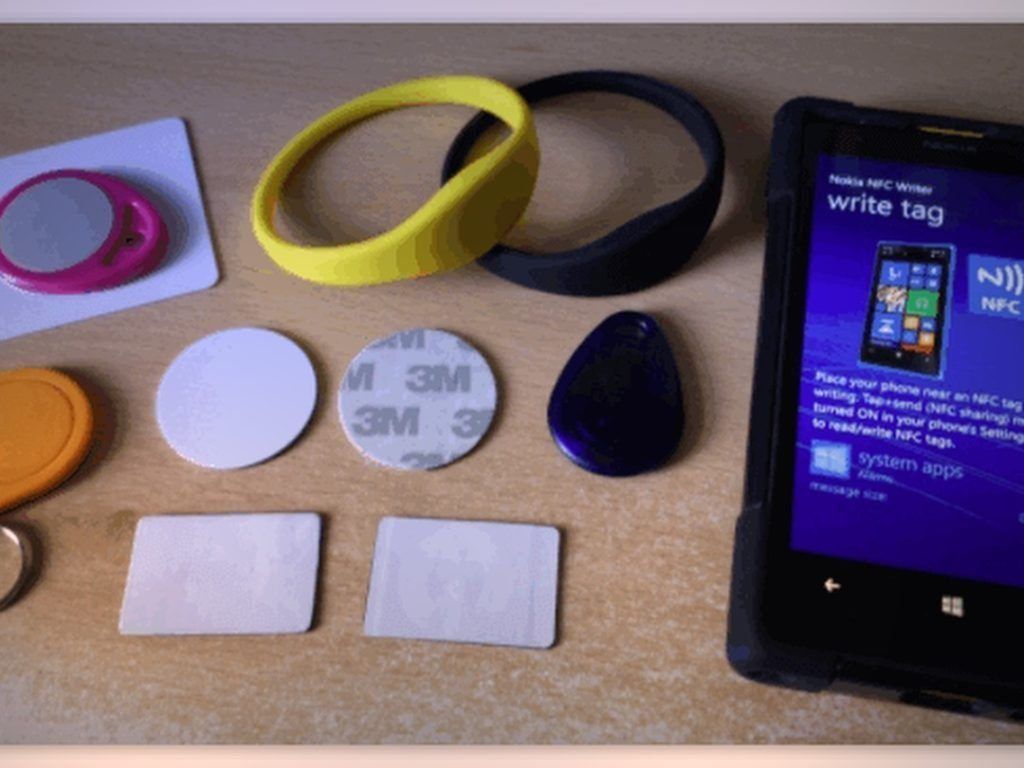

Método 2: etiquetas NFC

Una situación típica: una persona se despertó, desayunó, miró el stock en el refrigerador y abrió el programa "Comprar un bastón" o "Google Keep" para agregar lo que necesita comprar a la lista. Después de eso, sale del apartamento y enciende la red móvil, se sube al automóvil y activa el GPS, Bluetooth, para llegar de manera segura al lugar de trabajo. Allí, cambia el teléfono inteligente al modo de vibración y abre Evernote.

Hoy en día, todas estas acciones se pueden realizar no mecánicamente, sino automáticamente gracias a las etiquetas NFC.

Lo que se necesita para esto:

- Instale el programa NFC ReTAG.

- Encuentre etiquetas NFC o, si el usuario tiene tarjetas de pago de metro o transporte público sin contacto, o tal vez tarjetas bancarias olvidadas o sin usar que admitan Pay Pass.

- Abra NFC ReTAG, escanee una tarjeta o etiqueta, agréguela y asígnele el nombre que desee el usuario.

- Después de eso, debe seleccionar la acción que se llevará a cabo en el teléfono inteligente cuando el usuario lo adjunte a la etiqueta y presione la tecla "Acción".

- Cree una acción, por ejemplo, inicie el programa "Comprar un bastón".

Después de que el usuario haya creado una acción, puede adjuntar una tarjeta o etiqueta al refrigerador (o colocarla junto a él). De ahora en adelante, cada vez que el usuario ingrese a la cocina, se le brinda la oportunidad de lanzar instantáneamente el programa "Comprar un bastón" y guardar un recordatorio con una lista de compras obligatorias.

¡Ejemplo! Cuando una persona sube al automóvil, hay una marca en él, escaneando que activa automáticamente el GPS y abre Bluetooth.

¿Cómo hacer?

- Es necesario escanear una tarjeta o una etiqueta, asígnele un nombre.

- Designe una acción: inicie el programa GPS y también abra la transmisión de información inalámbrica Bluetooth.

¡Consejo! Lo mejor es dejar la etiqueta en el coche para que no te olvides de escanearla cada vez que subas al coche.

Si el teléfono inteligente tiene derechos de root, esto también aumentará la posibilidad de usar etiquetas NFC y una persona tendrá más "chips" para automatizar los procesos de un teléfono o tableta.

Método 3. Haz de Android

Este es un método de transmisión de datos (similar a Bluetooth) que utiliza el microprocesador NFC. Es importante recordar que la tasa de intercambio de datos usando Android Beam es muy baja, por lo que sería recomendable usarlo solo para transferir una pequeña cantidad de texto o enlaces.

Para esto necesitas:

- Presione la tecla "Expandir";

- Acerque ambos dispositivos entre sí;

- Cuando la imagen en la pantalla del dispositivo de transmisión se haga más pequeña, haga clic en ella para iniciar la transmisión.

Método 4: anillo o pulsera NFC

Un brazalete o anillo inteligente con opción NFC es un proyecto innovador de desarrolladores de China, que es adecuado para teléfonos que funcionan con varios sistemas operativos. La pulsera se puede elegir para cualquier tamaño de mano (una situación similar con el anillo). El peso del dispositivo es muy pequeño, pero lo principal es que es totalmente compatible con la tecnología NFC.

El papel del chip, por ejemplo, en el dispositivo Band 3 BFC, lo desempeña un conjunto de chips especializado. Con la ayuda de lo último, la pulsera inteligente ayuda al teléfono a transmitir información a través de un canal de tipo sin contacto, manteniendo así una alta seguridad. La información del dispositivo se puede reescribir un número ilimitado de veces.

El brazalete almacena información de pago, registros y otros datos personales. Ver la información no es difícil: simplemente coloque el brazalete en la pantalla del teléfono. En cuestión de segundos, establecerá una conexión con el teléfono inteligente y deshabilitará el bloqueo de pantalla, y también desempeñará el papel de una tecla de acceso rápido. Por ejemplo, al acercar la pulsera al teléfono, se activa en el mismo momento la cámara, red o programa de red social.

Otras opciones

Los módulos NFC se encuentran en etiquetas en tiendas o museos en placas informativas, durante cuyo escaneo se llevará al usuario a un sitio con datos completos sobre el producto o estante.

seguridad NFC

No tiene sentido que los usuarios que usan tarjetas sin contacto durante mucho tiempo hablen de qué es la tecnología NFC. Este método de pago es más seguro que el método habitual de activación de una tarjeta PIN en una máquina, porque nadie ve el código. Incluso si le roban el teléfono, el ladrón no podrá retirar más de mil rublos de la tarjeta debido a los límites globales sobre las cantidades límite en las transacciones sin contacto.

Hay informes en algunos medios de que los piratas informáticos terminales creados, que se utilizan en lugares concurridos, robando fondos en secreto. Pero esto solo es real cuando el teléfono está desbloqueado.

¡Recomendación! Sin embargo, si el atacante logró retirar los fondos ilegalmente, el titular de la cuenta siempre tiene la oportunidad de ir a una institución bancaria y contactarlos con una solicitud para rastrear el movimiento del dinero. El saldo del pirata informático se encontrará instantáneamente y los fondos se devolverán al propietario si el secuestrador aún no los ha gastado.

Mitos e investigaciones sobre la seguridad NFC

Para que entiendas todo a fondo, a continuación encontrarás todo tipo de mitos, rumores y situaciones reales relacionadas con la seguridad de la tecnología NFC.

Distancia

Las tarjetas sin contacto se utilizan para transferir información con tecnología NFC, una subcategoría de RFID. En la tarjeta de crédito hay un procesador y una antena que responden a la solicitud del terminal de liquidación en una radiofrecuencia de 13,56 MHz. Los diferentes sistemas de pago utilizan sus propios estándares, como Visa Pay Wave o MasterCard Pay Pass. Pero todos se basan en casi el mismo principio.

La distancia de transferencia de información usando NFC varía dentro de unos pocos cm.En este sentido, el primer paso de la seguridad es físico. El lector, de hecho, debe acercarse a la tarjeta de crédito, lo que es bastante difícil de hacer discretamente.

Sin embargo, es posible crear un lector extraordinario que funcione a larga distancia. Por ejemplo, científicos de la Universidad de Surrey en Gran Bretaña mostraron la tecnología de lectura de información NFC a una distancia de unos 80 cm gracias a un práctico escáner.

Este dispositivo es realmente capaz de "interrogar" en secreto tarjetas sin contacto en minibuses, centros comerciales, aeropuertos y otros lugares públicos. Afortunadamente, en muchos estados, las tarjetas de crédito adecuadas ya están en el bolso de cada dos personas.

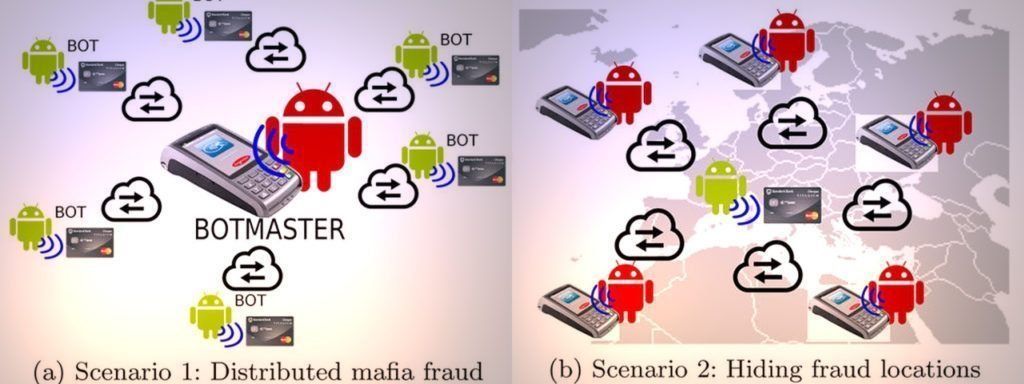

Sin embargo, es posible ir mucho más allá y prescindir de un escáner y presencia personal. Los piratas informáticos de España presentaron otra solución inusual al problema del alcance. R. Rodriguez y H. Villa quienes presentaron la conferencia en la reunión Hack In The Box.

La mayoría de los nuevos teléfonos Android están equipados con NFC.Al mismo tiempo, los dispositivos a menudo se encuentran muy cerca de un bolso, por ejemplo, en una mochila. Villa y Rodríguez desarrollaron el concepto de un troyano (virus) en Android que convierte el teléfono de la víctima en una especie de repetidor de señal NFC.

En el momento en que un teléfono inteligente infectado está cerca de una tarjeta de crédito sin contacto, transmite una señal a los piratas informáticos a través de la red sobre el alcance de la operación. Los atacantes lanzan una terminal de pago ordinaria y le conectan su propio teléfono NFC. Por lo tanto, se “construye” un puente utilizando una red entre el terminal y la tarjeta NFC, que pueden ubicarse a cualquier distancia entre sí.

El virus puede transmitirse de la forma habitual, por ejemplo, cuando se incluye con un programa de pago "pirateado". Todo lo que necesita es Android OS versión 4.4 o posterior. No se requieren derechos de root, sin embargo, se recomiendan para que el virus pueda funcionar incluso después de que la pantalla del dispositivo esté bloqueada.

Criptografía

Por supuesto, acercarse al mapa es un 50% de éxito. A raíz de esto, es necesario romper una barrera mucho más poderosa, que se basa en la criptografía.

Las transacciones sin contacto están protegidas por el mismo estándar EMV que las tarjetas de procesador. En comparación con la pista del imán, que en realidad se puede copiar, dicho movimiento no funcionará con el procesador. A petición del terminal, el chip genera una clave de un solo uso cada vez. Es posible interceptar dicha clave, pero ya no será adecuada para una operación posterior.

Los científicos de seguridad han dudado repetidamente de la seguridad de EMV, pero hasta el día de hoy no se han encontrado formas viables de eludir la protección.

Hay, por cierto, un matiz.En la implementación habitual, la seguridad de las tarjetas de procesador se basa en una combinación de claves criptográficas y una persona que ingresa un código PIN. En el proceso de transacciones sin contacto, la mayoría de las veces no se necesita un código PIN, por lo que solo quedan las claves criptográficas del procesador de tarjetas y el terminal.

Monto de la compra

Hay otro nivel de seguridad: el límite límite para transacciones sin contacto. Esta limitación en la configuración del equipo terminal la establece el adquirente (banco), el cual se guía por el asesoramiento de los sistemas de pago. En la Federación Rusa, el monto máximo de pago es de mil rublos, y en Estados Unidos el umbral es de $ 25.

Se rechazará un pago por un monto elevado o la máquina comenzará a requerir una identificación auxiliar (firma o código PIN), todo depende de la configuración del adquirente - emisor de la tarjeta. Durante los intentos de retirar alternativamente un par de cantidades por debajo del límite, también se debe activar el sistema auxiliar de seguridad.

Pero incluso aquí hay una especificidad. Otro grupo de científicos de la Universidad de Newcastle de Gran Bretaña dijo casi un año antes que habían encontrado una laguna en la seguridad de las transacciones sin contacto del sistema de pago Visa.

Si solicita un pago no en libras esterlinas, sino en otra moneda extranjera, entonces el límite de la cantidad no está incluido. Y si el terminal no está conectado a la World Wide Web, entonces el importe máximo de una operación de hacker puede alcanzar el millón de euros.

Los empleados del sistema de pago Visa negaron la implementación de tal pirateo en la práctica, diciendo que los sistemas de seguridad del banco negarían la operación. Si cree en las palabras de Taratorin de Raiffeisenbank, entonces el terminal controla el monto límite del pago, independientemente de la moneda en la que se haya realizado.

Conclusión

En conclusión, vale la pena señalar que la tecnología de pagos sin contacto está, de hecho, cerrada por una excelente protección de múltiples etapas, pero esto no significa en absoluto que los fondos de los usuarios estén seguros con ella. Demasiado en las tarjetas de las entidades bancarias está interconectado con tecnologías muy “antiguas” (banda magnética, pago en red sin verificación auxiliar, etc.)

Además, mucho recae en la atención de la configuración de ciertas instituciones y puntos de venta financieros. Vale la pena señalar que estos últimos, en la carrera por las compras rápidas y un pequeño porcentaje de “carritos abandonados”, descuidan mucho la seguridad de las transacciones.

nuevas entradas

Categorías

Útil

articulos populares

-

Top ranking de las mejores y más baratas scooters hasta 50cc en 2022

Vistas: 131651 -

Calificación de los mejores materiales de insonorización para un apartamento en 2022

Vistas: 127691 -

Calificación de análogos baratos de medicamentos caros para la gripe y los resfriados para 2022

Vistas: 124519 -

Las mejores zapatillas de hombre en 2022

Vistas: 124033 -

Las Mejores Vitaminas Complejas en 2022

Vistas: 121940 -

Top ranking de los mejores relojes inteligentes 2022 - relación precio-calidad

Vistas: 114980 -

La mejor pintura para canas - máxima calificación 2022

Vistas: 113395 -

Ranking de las mejores pinturas para madera para obra interior en 2022

Vistas: 110319 -

Calificación de los mejores carretes giratorios en 2022

Vistas: 105329 -

Ranking de las mejores muñecas sexuales para hombres para 2022

Vistas: 104366 -

Ranking de las mejores cámaras de acción de China en 2022

Vistas: 102216 -

Las preparaciones de calcio más efectivas para adultos y niños en 2022.

Vistas: 102011